Il ransomware continua a colpire i servizi sanitari critici

In un momento in cui il lavoro a distanza sta diventando universale e la pressione sugli amministratori IT nel settore sanitario e in settori critici non è mai stata così elevata, gli attori del ransomware continuano a fare affari come al solito. Nelle prime due settimane di aprile 2020 si sono verificati dozzine di attacchi da parte di vari gruppi di ransomware, che hanno preso di mira organizzazioni umanitarie, società di fatturazione medica, fornitori di software di produzione, trasporto e istruzione. Sebbene gli attacchi abbiano fornito carichi utili diversi, tutti hanno utilizzato le stesse tecniche viste nelle campagne ransomware gestite dall'uomo: furto di credenziali e movimento laterale, culminato nella distribuzione di un carico utile ransomware scelto dall'aggressore. Le azioni di questi aggressori hanno interrotto le operazioni presso le organizzazioni di soccorso,

Sebbene durante questo periodo si sia registrato un aumento significativo delle distribuzioni di ransomware, molte delle compromissioni che le hanno rese possibili si sono verificate prima. Per queste distribuzioni, gli aggressori accumulano l'accesso alle reti bersaglio, aspettando che il ransomware venga distribuito durante i periodi che ritengono più vantaggiosi per loro, in base alla più alta probabilità percepita che vengano effettuati pagamenti di riscatto.

Analogamente alle campagne ransomware Doppelpaymer nel 2019, in cui gli aggressori hanno ottenuto l'accesso alle reti colpite mesi prima, molti dei recenti attacchi sono iniziati sfruttando dispositivi di rete vulnerabili connessi a Internet. Altre campagne protratte hanno utilizzato la forza bruta per compromettere i server RDP. D'altra parte, gli attacchi che inviano ransomware via e-mail tendono a svolgersi molto più rapidamente, con i dispositivi che vengono salvati entro un'ora dall'accesso iniziale.

Come tutte le campagne ransomware gestite dall'uomo, questi attacchi hanno esposto le reti colpite a gravi rischi che hanno richiesto indagini e risposte immediate. Ad un certo punto durante questi attacchi, gli operatori della campagna hanno ottenuto l'accesso a credenziali altamente privilegiate ed erano pronti a intraprendere azioni distruttive se disturbati senza essere completamente risolti. Nelle reti in cui hanno distribuito ransomware, gli aggressori hanno mantenuto intenzionalmente la loro presenza su endpoint non interessati, con l'intenzione di riavviare attività dannose dopo aver pagato il riscatto o ricostruito i sistemi.

Mentre gli operatori di ransomware continuano a compromettere nuovi obiettivi con scarsa considerazione per i servizi critici che interessano, i difensori devono valutare in modo proattivo i rischi utilizzando tutti gli strumenti disponibili, comprese le soluzioni di verifica pubblica come shodan.io. Devono inoltre continuare ad applicare comprovate soluzioni preventive - igiene delle credenziali, privilegi minimi e firewall host - per contrastare questi attacchi, che sono stati costantemente osservati sfruttando problemi di igiene della sicurezza e credenziali con privilegi eccessivi.

Analisi

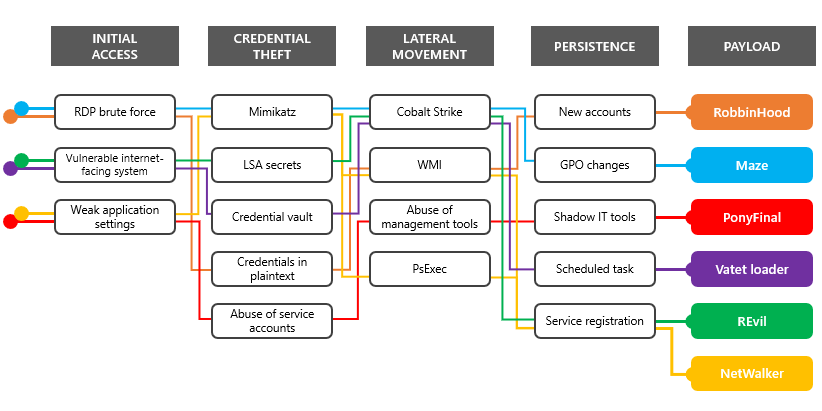

Mentre gli attacchi dell'aprile 2020 hanno distribuito più ceppi di ransomware, molte di queste campagne hanno condiviso l'infrastruttura con le precedenti campagne di ransomware. Hanno anche usato le stesse tecniche comunemente viste negli attacchi ransomware gestiti dall'uomo.

Per ottenere l'accesso a reti mirate, le campagne ransomware sfruttano i sistemi rivolti a Internet con i seguenti punti deboli:

- RDP o desktop virtuale senza MFA

- Piattaforme meno recenti e non supportate come Windows Server 2003 e Windows Server 2008

- Sistemi Citrix ADC interessati da CVE-2019-19781

- Sistemi Secure Pulse VPN interessati da CVE-2019-11510

- Server Web configurati in modo errato, inclusi IIS, software di cartelle cliniche elettroniche (EHR), server di backup e server di gestione dei sistemi

Sebbene i ricercatori di sicurezza Microsoft non abbiano osservato le campagne descritte in questo rapporto che sfruttano i seguenti sistemi, i segni storici indicano che queste campagne alla fine li sfrutteranno per ottenere l'accesso:

- Server Microsoft SharePoint interessati da CVE-2019-0604

- Server Microsoft Exchange interessati da CVE-2020-0688

- Sistemi Zoho ManageEngine interessati da CVE-2020-10189

Come molte violazioni, gli aggressori hanno utilizzato funzionalità di furto di credenziali e movimento laterale in strumenti comuni tra cui Mimikatz e Cobalt Strike. Hanno anche eseguito la ricognizione della rete e l'esfiltrazione dei dati, rimanendo relativamente inattivi fino a quando non hanno identificato un momento opportuno per distribuire il ransomware.

Mentre le singole campagne e famiglie di ransomware presentano attributi distinti, come descritto nelle sezioni seguenti, queste campagne di ransomware gestite dall'uomo tendono a essere variazioni su un tema. Si sono svolti allo stesso modo e hanno utilizzato le stesse tecniche di attacco. In definitiva, il carico utile specifico del ransomware alla fine di ogni catena di attacco era quasi una scelta stilistica fatta dagli aggressori.

Robbinhood ransomware Gli

operatori di Robbinhood ransomware hanno guadagnato una certa attenzione per aver sfruttato i driver vulnerabili alla fine della loro catena di attacco per disabilitare il software di sicurezza. Tuttavia, come molte altre campagne ransomware gestite dall'uomo, spesso iniziano con un attacco di forza bruta RDP contro una risorsa esposta. Alla fine ottengono credenziali privilegiate, principalmente account di amministratore locale con password condivise o comuni e account di servizio con privilegi di amministratore di dominio. Gli operatori di Robbinhood, come Ryuk e altri operatori di ransomware ben pubblicizzati, lasciano nuovi account utente e Active Directory locali in modo che possano riottenere l'accesso dopo aver rimosso il malware e i suoi strumenti.

Vatet Loader Gli aggressori

cambiano spesso infrastruttura, tecniche e strumenti per evitare la notorietà che potrebbe attirare le forze dell'ordine o i ricercatori di sicurezza. Spesso li trattengono mentre aspettano che le organizzazioni di sicurezza inizino a ritenere inattivi gli artefatti associati e diano loro meno controllo. Vatet, un caricatore personalizzato per il framework Cobalt Strike che è stato visto nelle campagne ransomware da novembre 2018, è uno degli strumenti che ha visto una rinascita nelle recenti campagne.

Il gruppo dietro questo strumento sembra essere particolarmente intenzionato a prendere di mira gli ospedali nelle regioni fortemente colpite, così come le organizzazioni umanitarie, i fornitori di insulina, i produttori di dispositivi medici e altri verticali critici. Sono uno degli operatori di ransomware più prolifici in questo periodo e hanno causato dozzine di casi noti.

Utilizzando Vatet e Cobalt Strike, il gruppo ha fornito diversi payload di ransomware. Più recentemente, stanno distribuendo ransomware in memoria che sfrutta ADS (Alternate Data Streams) e visualizza note di riscatto semplicistiche copiate da famiglie di ransomware precedenti. Per accedere alle reti di destinazione, sfruttano CVE-2019-19781 che colpisce i sistemi Citrix ADC, gli endpoint RDP a forza bruta e inviano e-mail contenenti file .lnk che lanciano comandi PowerShell dannosi. Una volta in rete, rubano le credenziali, comprese quelle archiviate nel deposito di Credential Manager, e si spostano lateralmente finché non ottengono i privilegi di amministratore di dominio. Il gruppo è stato osservato mentre esfiltrava i dati prima che il ransomware fosse distribuito.

NetWalker ransomware Gli

operatori della campagna NetWalker hanno acquisito notorietà prendendo di mira ospedali e operatori sanitari con e-mail che affermano di fornire informazioni su COVID-19. Queste e-mail hanno anche consegnato il ransomware NetWalker direttamente come allegato .vbs. Sebbene questa tecnica abbia attirato l'attenzione dei media, gli operatori della campagna NetWalker hanno anche compromesso intere reti per distribuire lo stesso ransomware. Hanno abusato di applicazioni basate su IIS configurate in modo errato per avviare Mimikatz e rubare le credenziali, che hanno utilizzato per avviare PsExec.

Ponyfinal Ransomware

Sebbene questo ransomware basato su Java fosse considerato nuovo, le campagne che implementavano Ponyfinal non erano rare. Gli operatori della campagna hanno compromesso i sistemi Web connessi a Internet e ottenuto credenziali privilegiate. Per stabilire la persistenza, hanno utilizzato i comandi di PowerShell per avviare lo strumento di sistema mshta.exe e impostare una shell inversa basata sul comune framework Nishang. Hanno anche utilizzato strumenti legittimi come Splashtop per mantenere connessioni desktop remote.

Maze ransomware

Una delle prime campagne di ransomware a colpire i titoli dei giornali per la vendita di dati rubati, Maze continua a prendere di mira fornitori di tecnologia e servizi pubblici. Maze ha una storia di targeting per fornitori di servizi gestiti (MSP) per ottenere l'accesso ai dati e alle reti dei clienti MSP.

Sebbene Maze sia stato consegnato tramite e-mail, gli operatori della campagna hanno distribuito Maze alle reti dopo aver ottenuto l'accesso utilizzando vettori comuni come la forza bruta RDP. Una volta in rete, eseguono il furto di credenziali, si spostano lateralmente per accedere alle risorse e filtrare i dati, quindi distribuiscono il ransomware.

In una recente campagna, i ricercatori di sicurezza Microsoft hanno monitorato gli operatori di Maze che stabilivano l'accesso attraverso un sistema connesso a Internet forzando RDP contro l'account dell'amministratore locale. Utilizzando la password forzata, gli operatori della campagna sono stati in grado di spostarsi lateralmente perché gli account amministratore integrati su altri endpoint utilizzavano password corrispondenti.

Dopo aver ottenuto il controllo su un account amministratore di dominio attraverso il furto di credenziali, gli operatori della campagna hanno utilizzato Cobalt Strike, PsExec e altri strumenti per distribuire vari payload e accedere ai dati. Hanno stabilito la persistenza sul file utilizzando attività e servizi pianificati che hanno avviato shell remote basate su PowerShell. Hanno anche abilitato la gestione remota di Windows per il controllo permanente. Per indebolire i controlli di sicurezza in preparazione alla distribuzione del ransomware, hanno manipolato varie impostazioni tramite Criteri di gruppo.

REvil ransomware

Forse il primo gruppo di ransomware a sfruttare le vulnerabilità nei sistemi Pulse Secure VPN per rubare le credenziali di accesso alle reti, REvil (chiamato anche Sodinokibi) ha guadagnato notorietà per aver violato gli MSP e aver accesso alle reti e ai documenti dei clienti, vendendo l'accesso a entrambi. Hanno continuato questa attività durante la crisi COVID-19, attaccando MSP e altri obiettivi come i governi locali. Le campagne REvil sono uniche nella loro adozione di nuove vulnerabilità, ma le loro tecniche si sovrappongono a molti altri gruppi, basandosi su strumenti di furto di credenziali come Mimikatz una volta sulla rete ed eseguendo movimenti laterali e ricognizioni con strumenti come PsExec.

Altre

famiglie di ransomware Altre famiglie di ransomware utilizzate in campagne gestite dall'uomo durante questo periodo includono:

- Paradise: la stessa famiglia di ransomware è stata distribuita direttamente via e-mail

- RagnarLocker: questa famiglia di ransomware viene distribuita da un gruppo che utilizza pesantemente RDP e Cobalt Strike con credenziali rubate

- MedusaLocker: i segnali di sicurezza indicano che questo ransomware viene distribuito utilizzando infezioni Trickbot esistenti

- LockBit: questa famiglia di ransomware è distribuita dagli operatori che utilizzano lo strumento di test di penetrazione disponibile al pubblico CrackMapExec per spostarsi lateralmente

MITRE ATT e CK Observed

Le campagne ransomware gestite dall'uomo impiegano un'ampia gamma di tecniche rese possibili dal controllo degli aggressori sugli account di dominio con privilegi. Le tecniche qui elencate sono tecniche comunemente utilizzate durante gli attacchi contro l'assistenza sanitaria e i servizi critici nell'aprile 2020.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)