Living-off-the-land binaries

Motivati dal desiderio di eseguire il codice e rimanere inosservati il più a lungo possibile, gli aggressori evolvono costantemente le loro attività commerciali e adottano nuove tecniche. Spesso, tecniche originariamente sviluppate per uno scopo vengono adottate per eseguire codice dannoso in modi nuovi. Man mano che gli aggressori passano dal malware personalizzato all'elusione del rilevamento, il concetto di "vivere fuori terra" - utilizzando eseguibili del sistema operativo nativo per scopi dannosi - è diventato sempre più comune.

Queste tecniche, molte delle quali sono state originariamente scoperte dai ricercatori che cercavano di aggirare i sistemi di whitelisting delle applicazioni, sfruttano un livello di affidabilità che non è presente nei file binari di malware personalizzati. Di conseguenza, spesso evitano software antivirus e altri controlli di sicurezza, nonché indagini forensi. Sebbene queste tecniche siano post-exploit e in genere vengano eseguite con privilegi amministrativi già acquisiti da exploit o furto di credenziali, riducono la necessità per gli aggressori di introdurre strumenti aggiuntivi e aumentare la furtività.

Man mano che queste tecniche guadagnano popolarità nella comunità di ricerca sulla sicurezza, stanno diventando sempre più popolari tra gli aggressori, con nuove tecniche che vengono regolarmente pubblicate sui social media e immediatamente adottate dalle campagne di malware. Microsoft sta vedendo tecniche binarie off-the-ground utilizzate da un'ampia varietà di aggressori con motivazioni diverse e stiamo costantemente migliorando le nostre capacità di rilevamento per proteggere i clienti.

Poiché le tecniche binarie di vivere fuori terra non forniscono intrinsecamente l'elevazione dei privilegi o autorizzazioni aggiuntive, la pratica del principio del privilegio minimo e l'applicazione dell'igiene delle credenziali possono aiutare a ridurre al minimo l'impatto degli attacchi. Si consiglia ai clienti che incontrano queste tecniche sulla propria rete di esaminare a fondo gli avvisi, in particolare perché queste tecniche sono apprezzate da un'ampia classe di aggressori.

Analisi

Sebbene molte tecniche popolari di binari Living-off-the-land siano state sviluppate come mezzo per aggirare le soluzioni di whitelisting delle applicazioni, è diventato un hobby popolare della comunità di ricerca sulla sicurezza scoprire vari binari interni di Windows che possono:

scarica nel payload

- Esegui script o comandi senza utilizzare i tradizionali host shell/script

- Aggira i controlli di sicurezza come il controllo dell'account utente

- Esegui il codice in modo da evitare le funzionalità di registrazione tradizionali

- Fornire punti di persistenza alternativi a metodi comuni come servizi Windows o chiavi di registro

- Poiché questi file binari hanno usi legittimi, bloccarli o rilevarli non è un'opzione: gli aggressori possono utilizzarli a proprio vantaggio e i rilevamenti devono essere comportamentali basati su modelli di utilizzo.

- L'uso di questi binari, combinato con un modello di comportamento non intenzionale o imprevisto, è in molti casi un'indicazione molto concreta di attività dannose.

- Inoltre, a causa della natura ben pubblicata di queste tecniche, sono spesso, a volte inutilmente, utilizzate in campagne di malware di base e framework di attacco automatizzato. Questi usi popolari forniscono ai ricercatori segnali aggiuntivi che possono essere utilizzati per identificare attività dannose simili.

Diversi attacchi importanti documentati dai ricercatori di sicurezza Microsoft utilizzano certutil.exe, generalmente utilizzato per creare e inviare richieste alle autorità di certificazione, e regsrv32.exe, che in genere registra DLL (Dynamic Link Libraries) in Windows.

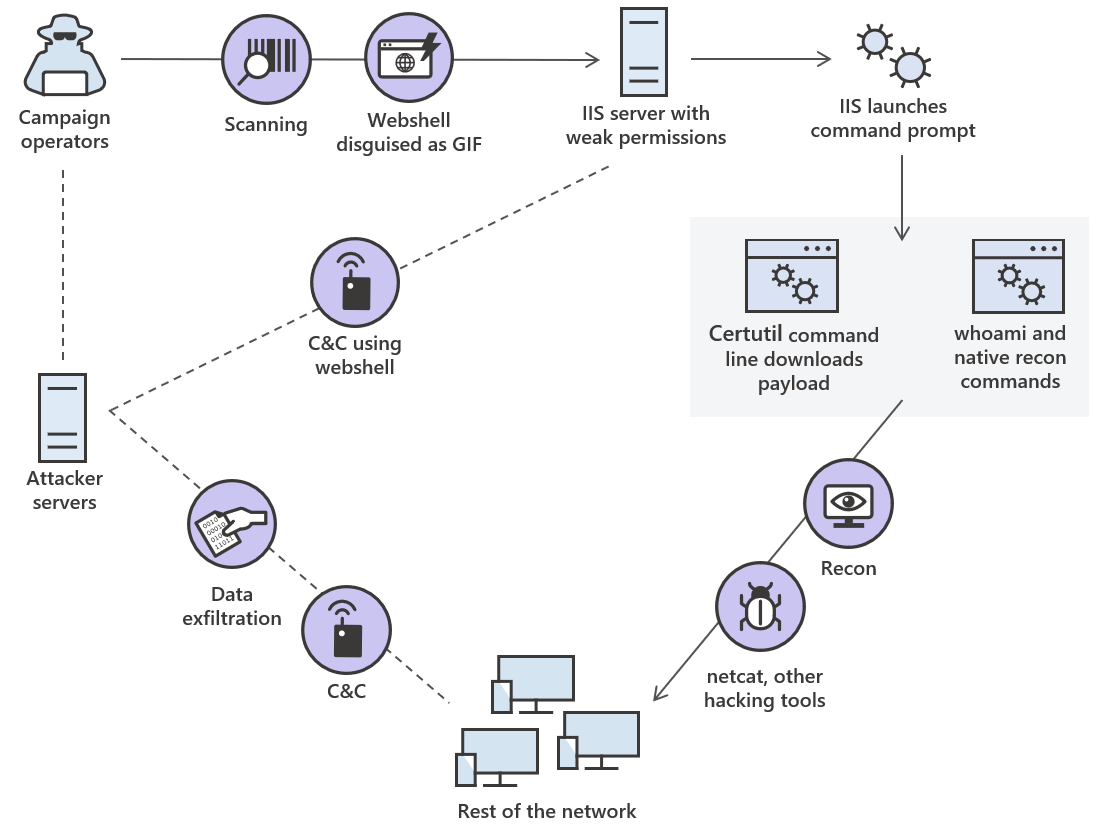

Il diagramma seguente illustra un attacco effettivo che coinvolge certutil.exe.

Durante questo attacco, gli operatori della campagna hanno cercato server che eseguissero Internet Information Services (IIS) con credenziali deboli. Hanno installato una webshell sui server, che ha permesso loro di utilizzare IIS per eseguire comandi di ricognizione nativi, nonché di utilizzare certutil.exe per scaricare e installare Netcat e altri strumenti di hacking su altre macchine della rete. Con gli strumenti di hacking in atto, gli operatori sono stati in grado di stabilire un controllo persistente su più macchine e filtrare i dati.

Mitigazioni

Applicare queste mitigazioni per ridurre l'impatto di questa minaccia. Controllare la scheda consultiva per lo stato di implementazione delle mitigazioni monitorate.

- Abilita la protezione fornita dal cloud e l'invio automatico di campioni in Windows Defender Antivirus. Queste funzionalità utilizzano l'intelligenza artificiale e l'apprendimento automatico per identificare e bloccare rapidamente minacce nuove e sconosciute.

- Pratica il principio del privilegio minimo e mantieni l'igiene delle credenziali. Evita di utilizzare account di servizio a livello di amministratore e a livello di dominio. La limitazione dei privilegi amministrativi locali può impedire l'esecuzione di file binari nativi con privilegi elevati

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)