Joanap & Brambul

Mercoledì 30 gennaio 2019, il Dipartimento di Giustizia degli Stati Uniti ha annunciato uno sforzo per interrompere la botnet Joanap, una rete di computer infettati dalla famiglia di malware Joanap utilizzata per facilitare gli attacchi informatici in tutto il mondo almeno dal 2009.

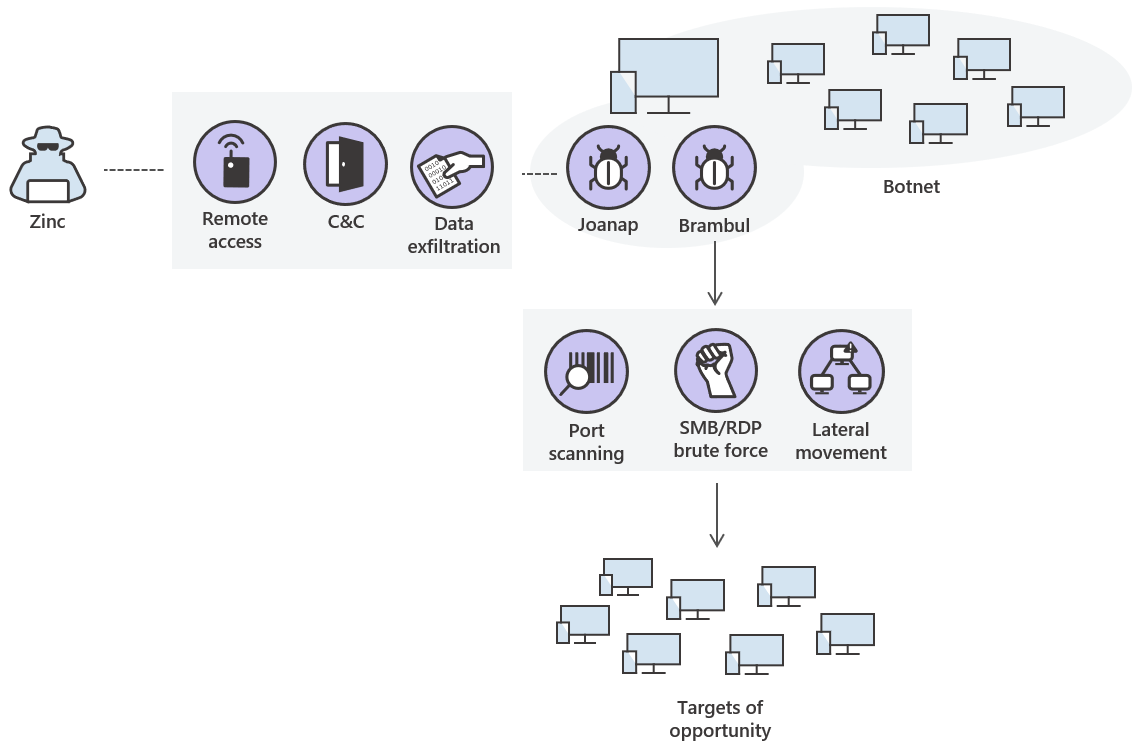

Comunemente associato al gruppo di attività sulle minacce Zinc, Joanap è una backdoor peer-to-peer che fa comunicare tra loro i computer infetti per diffondere istruzioni di comando e controllo (C&C), informazioni sui computer infetti e dati rubati. Fornisce agli operatori di botnet l'accesso remoto ai computer infetti, consentendo loro di gestire file ed eseguire comandi arbitrari. I computer infettati da Joanap possono anche essere utilizzati come proxy del traffico, consentendo agli aggressori di nascondere la loro posizione reale.

In alcuni casi, Joanap è stato utilizzato per installare malware distruttivi che cancellano i dati di sistema e rendono i computer inutilizzabili.

Joanap viene diffuso utilizzando un worm sensibile alla rete noto come Brambul, che monta attacchi di password di forza bruta contro i computer che eseguono il protocollo SMB. Nell'aprile 2017, Zinc ha anche rilasciato un worm simile chiamato WannaCry (rilevato da Microsoft come WannaCrypt) che si è diffuso rapidamente su Internet utilizzando l'exploit EternalBlue per una vulnerabilità SMBv1 (CVE-2017-0144).

L'applicazione delle migliori pratiche di sicurezza di solito previene l'infezione da Brambul o Joanap. Queste minacce, tuttavia, sono riuscite a infettare le reti sfruttando comuni errori di configurazione della sicurezza: patch mancanti, password deboli, scarsa igiene delle credenziali o esponendo servizi vulnerabili a Internet.

Zinc utilizza Brambul per compromettere obiettivi di opportunità, scansionando Internet alla ricerca di porte aperte ed eseguendo attacchi di autenticazione a forza bruta. Oltre a SMB, Brambul può fornire anche servizi RDP di forza bruta.

Una volta che Brambul ottiene l'accesso iniziale a una macchina, Joanap viene implementato per mantenere l'accesso permanente alla macchina infetta. Mentre Brambul continua i suoi tentativi automatizzati di trovare e attaccare le macchine vulnerabili - dentro e fuori la rete - Joanap viene utilizzato per depositare keylogger e strumenti di ricognizione per acquisire credenziali aggiuntive, enumerare la rete della vittima ed espandersi lateralmente. L'impianto Joanap è controllato da una rete peer-to-peer composta da altri host infetti da Joanap.

Lo zinco è un gruppo di attività capace che è stato dietro diversi attacchi di alto profilo. Sono meglio conosciuti per aver commesso azioni distruttive e distruttive contro le loro vittime, come l'attacco "Guardiani della pace" del 2014 contro Sony Pictures Entertainment o, più recentemente, l'attacco ransomware WannaCry.

Brambul e Joanap svolgono un ruolo significativo nel fornire a Zinc un'infrastruttura compromessa per questi attacchi.

Impatto

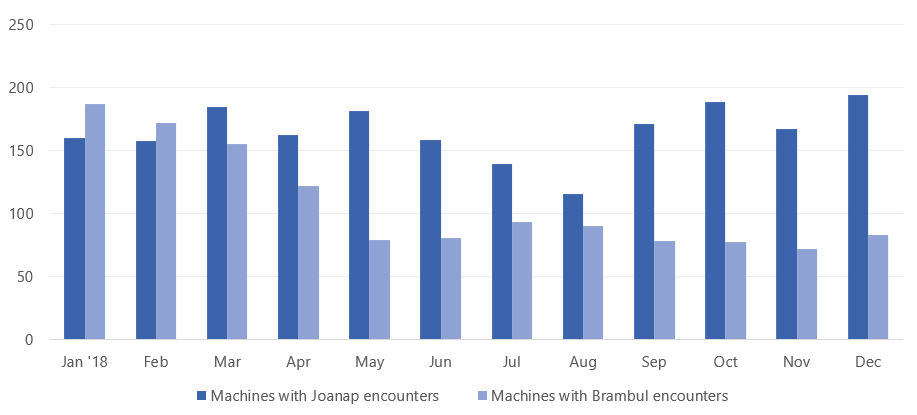

Nel 2018, Microsoft ha registrato diverse migliaia di macchine con incontri Joanap o Brambul. Durante lo stesso anno, il numero di macchine che hanno incontrato Brambul è diminuito costantemente, mentre le macchine che hanno incontrato Joanap sono rimaste relativamente stabili e hanno raggiunto il picco a dicembre. Questo schema potrebbe essere dovuto all'uso di altri metodi al di fuori di Brambul per distribuire Joanap.

Macchine con incontri Joanap e Brambul nel 2018

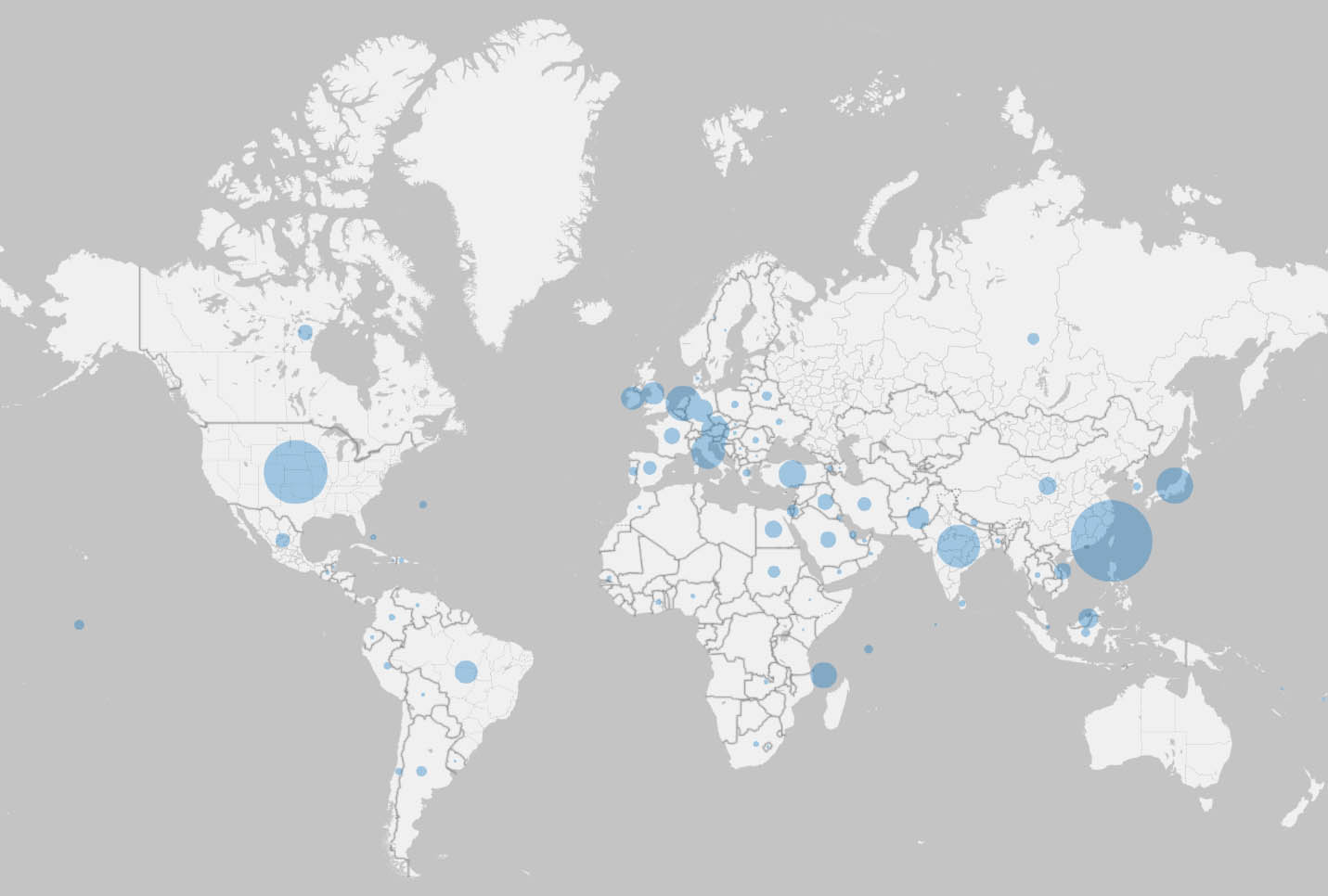

La maggior parte delle macchine per incontri si trovava a Taiwan, negli Stati Uniti, in India, in Giappone, nei Paesi Bassi e in Italia.

Posizione delle macchine con riunioni Joanap o Brambul

Mitigazioni

Applicare queste mitigazioni per ridurre l'impatto di questa minaccia. Controllare la scheda consultiva per lo stato di implementazione delle mitigazioni monitorate.

Abilita la protezione fornita dal cloud e l'invio automatico di campioni in Windows Defender Antivirus. Queste funzionalità utilizzano l'intelligenza artificiale e l'apprendimento automatico per identificare e bloccare rapidamente minacce nuove e sconosciute.

Usa Windows Defender Firewall e il firewall di rete per impedire la comunicazione RPC e SMB tra gli endpoint quando possibile. Ciò limita il movimento laterale e altre attività di attacco.

Evita di esporre inutilmente SMB e altri servizi a Internet.

Servizi sicuri connessi a Internet tramite un gateway di autenticazione a più fattori (MFA). Se non disponi di un gateway MFA, abilita l'autenticazione a livello di rete (NLA) e assicurati che i computer server dispongano di password di amministratore locale casuali complesse.

Applica password di amministratore locali forti e casuali. Usa strumenti come LAPS.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)