Ryuk ransomware

Ryuk è una delle numerose campagne di ransomware gestite dall'uomo prevalenti e altamente distruttive che hanno acquisito una notevole notorietà negli ultimi anni. Causando tempi di inattività significativi e interruzioni dell'attività, oltre a richiedere pagamenti di riscatto di massa, queste campagne continuano a devastare numerose organizzazioni, tra cui società, governi locali e organizzazioni senza scopo di lucro.

I rapporti su Ryuk e molti altri attacchi ransomware gestiti dall'uomo si sono concentrati su tempi di inattività, pagamenti di riscatto e dettagli sul carico utile del ransomware stesso. Tuttavia, raramente discutono delle campagne di lunga durata e dei compromessi evitabili sul dominio totale che li hanno resi possibili.

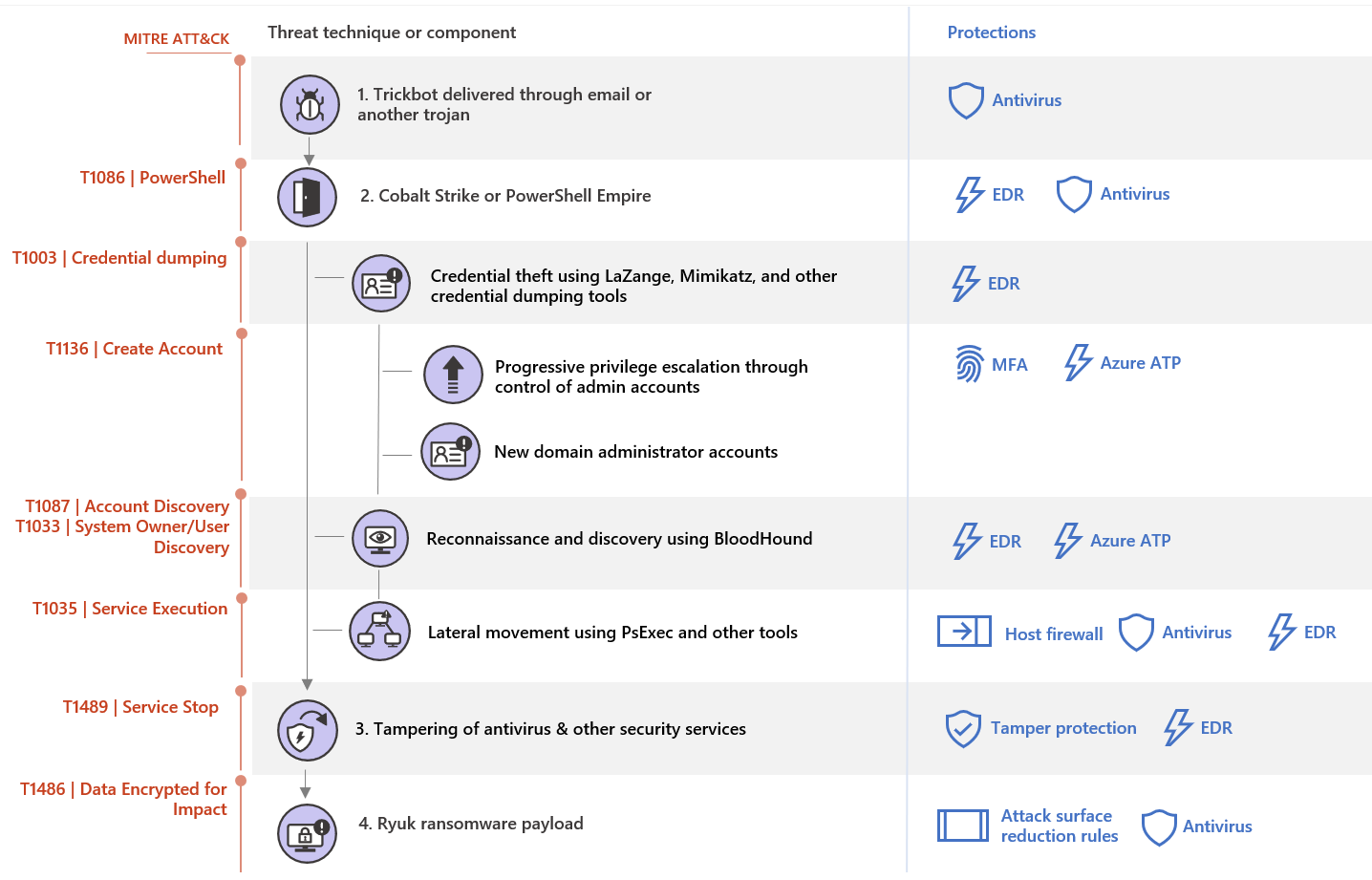

Come Doppelpaymer, Ryuk è stato recentemente nelle ultime fasi di un'infezione da trojan bancario come Trickbot. Allo stesso modo, lo stesso Trickbot può essere introdotto da Emotet o da un altro trojan, sebbene sia stato anche distribuito direttamente via e-mail.

Prima che si verifichi un'infezione Ryuk, un impianto Trickbot esistente in genere scarica un nuovo payload, come Cobalt Strike o PowerShell Empire, e inizia a spostarsi lateralmente all'interno della rete. Questo particolare comportamento indica che gli operatori delle campagne in genere lasciano inattive le infezioni di Trickbot fino a quando non hanno valutato il successivo set di endpoint di destinazione per le fasi successive dell'attacco.

In alcune organizzazioni, le infezioni da Trickbot sono spesso considerate minacce a bassa priorità e non vengono riparate e isolate con lo stesso grado di controllo di altri malware di alto profilo. Ciò funziona a vantaggio degli aggressori consentendo loro di stabilire la persistenza su un'ampia varietà di reti. Gli operatori di Trickbot e Ryuk sfruttano anche gli utenti che operano come amministratori locali e utilizzano queste autorizzazioni per disabilitare gli strumenti di sicurezza che altrimenti ostacolerebbero le loro azioni.

Una volta che gli operatori Ryuk sono attivi su una rete, utilizzano le tradizionali tecniche di movimento laterale che comportano il furto di credenziali e la ricognizione con strumenti come BloodHound per assumere infine il controllo di un account amministratore di dominio. Spesso aggiungono anche un account con un nome innocuo ad Active Directory come backdoor aggiuntivo e concedono privilegi di amministratore di dominio in modo che l'account possa distribuire ransomware.

Per distribuire Ryuk, gli operatori hanno utilizzato PsExec, Criteri di gruppo e script init che caricano la condivisione SYSVOL. Inoltre, a volte scelgono in modo selettivo di non distribuire Ryuk o qualsiasi altro ransomware su endpoint che dispongono di Cobalt Strike o altri meccanismi di persistenza. Invece, possono ispezionare i file ed esfiltrare i dati da quelle macchine. Questo comportamento sofisticato evidenzia la necessità di indagare a fondo sulle infezioni da ransomware Ryuk e applicare l'intero processo di risposta agli incidenti.

Tecniche e componenti di attacco

Ryuk è nato come payload di ransomware distribuito via e-mail e da allora è stato adottato da operatori di ransomware gestiti dall'uomo. Ryuk è uno dei possibili payload forniti dai vettori che inizialmente entrano nelle reti utilizzando le infezioni Trickbot. Un'installazione esistente di Trickbot, consegnata direttamente via e-mail o rilasciata da Emotet, viene attivata scaricando un beacon Cobalt Strike o PowerShell Empire come payload. Questi strumenti offrono agli operatori maggiore manovrabilità e opzioni di movimento laterale sulla rete. Sebbene si tratti di strumenti di attacco ben noti, la loro popolarità tra i penetration tester può consentire loro di mimetizzarsi e nascondersi dietro le previste attività del team rosso.

Su molte reti, l'attivazione di Trickbot si verifica in genere molto tempo dopo l'infezione iniziale.

Una volta che gli operatori della campagna sono attivi, usano Cobalt Strike o PowerShell per avviare la ricognizione e il movimento laterale. Di solito iniziano utilizzando comandi incorporati come netgroup per enumerare l'appartenenza di Domain Admins, Enterprise Admins e altri gruppi privilegiati. Usano queste informazioni per identificare gli obiettivi per il furto di credenziali.

Gli operatori Ryuk utilizzano quindi una varietà di tecniche per rubare le credenziali, incluso l'utilizzo dello strumento per il furto di credenziali LaZagne e il salvataggio di interi alveari del registro per estrarre le credenziali dalle parti del registro degli account locali e dei segreti LSA. Sfruttano le password per gli account di servizio e le attività pianificate configurate per l'avvio automatico con un account predefinito. Su alcune reti, i servizi di sicurezza e il software di gestione dei sistemi sono spesso configurati per essere eseguiti con privilegi eccessivi nel contesto degli account di amministratore di dominio, rendendo molto facile per gli operatori Ryuk passare da un desktop a un server o controller di dominio.

In alcuni ambienti, dopo aver eseguito la ricognizione iniziale di base e il furto di credenziali, gli operatori delle campagne utilizzano lo strumento di controllo della sicurezza open source noto come BloodHound per raccogliere informazioni dettagliate sull'ambiente Active Directory e sui potenziali percorsi di attacco. È probabile che conservino i dati raccolti durante queste fasi dopo che il ransomware è stato distribuito.

Gli operatori di Ryuk continuano quindi a spostarsi lateralmente verso sistemi di valore superiore, ispezionando ed enumerando i file di interesse man mano che procedono, possibilmente infiltrandosi in quei dati. Gli aggressori ottengono quindi privilegi di amministratore di dominio e utilizzano autorizzazioni elevate per distribuire il payload del ransomware. Spesso utilizzano le credenziali di amministratore di dominio rubate dalle sessioni di accesso interattivo su un controller di dominio. Sono stati visti distribuire ransomware utilizzando Criteri di gruppo, elementi di avvio sulla condivisione SYSVOL o, più comunemente negli attacchi recenti, sessioni PsExec emanate dal controller di dominio stesso.

La distribuzione del ransomware spesso avviene settimane o addirittura mesi dopo qualsiasi attività iniziale di un aggressore sulla rete.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)