O ransomware continua atingindo serviços críticos de saúde

No momento em que o trabalho remoto está se tornando universal e a pressão sobre os administradores de TI nos setores de saúde e setores críticos nunca foi tão alta, os atores de ransomware continuam os negócios como de costume. Dezenas de ataques de vários grupos de ransomware ocorreram nas duas primeiras semanas de abril de 2020, tendo como alvo organizações de ajuda, empresas de cobrança médica, fornecedores de manufatura, transporte e software educacional. Enquanto os ataques entregavam cargas úteis variadas, todos usavam as mesmas técnicas observadas em campanhas de ransomware operadas por seres humanos - roubo de credenciais e movimento lateral, culminando na implantação de uma carga útil de ransomware à escolha do invasor. As ações desses atacantes interromperam as operações em organizações de assistência, instalações de saúde e fábricas durante o surto em curso COVID-19.

Embora tenha havido um aumento significativo nas implantações de ransomware durante esse período, muitos dos compromissos que os permitiram ocorreram anteriormente. Para essas implantações, os invasores acumulam acesso às redes de destino, aguardando a implantação do ransomware durante os períodos que consideram mais benéficos para eles, com base na probabilidade mais alta percebida de que serão feitos pagamentos de resgate.

Semelhante às campanhas de ransomware Doppelpaymer em 2019, onde os invasores tiveram acesso às redes afetadas meses antes, muitos dos ataques recentes começaram explorando dispositivos de rede vulneráveis voltados para a Internet. Outras campanhas prolongadas usaram força bruta para comprometer os servidores RDP. Por outro lado, os ataques que fornecem ransomware por email tendem a se desdobrar muito mais rapidamente, com os dispositivos sendo resgatados dentro de uma hora após a entrada inicial.

Como todas as campanhas de ransomware operadas por humanos, esses ataques expuseram as redes afetadas a sérios riscos que exigiam investigação e resposta imediatas. Em algum momento durante esses ataques, os operadores de campanha obtiveram acesso a credenciais altamente privilegiadas e estavam prontos para tomar ações destrutivas se perturbados sem serem totalmente remediados. Nas redes em que implantaram o ransomware, os atacantes intencionalmente mantiveram sua presença em pontos de extremidade não afetados, com a intenção de reiniciar atividades maliciosas após o pagamento do resgate ou a reconstrução dos sistemas.

Embora os operadores de ransomware continuem comprometendo novos alvos com pouca consideração pelos serviços críticos que afetam, os defensores devem avaliar proativamente os riscos usando todas as ferramentas disponíveis, incluindo soluções de verificação pública como shodan.io. Eles também devem continuar a impor soluções preventivas comprovadas - higiene de credenciais, privilégios mínimos e firewalls de host - para impedir esses ataques, que foram observados de forma consistente, aproveitando os problemas de higiene de segurança e as credenciais com excesso de privilégios.

Análise

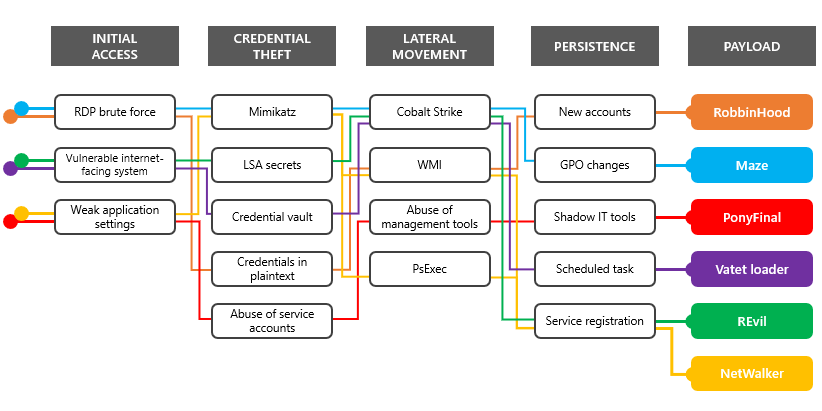

Embora os ataques de abril de 2020 tenham implantado várias linhagens de ransomware, muitas dessas campanhas compartilharam infraestrutura com as campanhas anteriores de ransomware. Eles também usaram as mesmas técnicas comumente observadas em ataques de ransomware operados por humanos.

Para obter acesso a redes direcionadas, às campanhas de ransomware exploram sistemas voltados para a Internet com os seguintes pontos fracos:

- RDP ou área de trabalho virtual sem MFA

- Plataformas mais antigas e não suportadas, como Windows Server 2003 e Windows Server 2008

- Sistemas Citrix ADC afetados pelo CVE-2019-19781

- Sistemas Pulse VPN seguros afetados pelo CVE-2019-11510

- Servidores da Web configurados incorretamente, incluindo IIS, software de registro eletrônico de integridade (EHR), servidores de backup e servidores de gerenciamento de sistemas

Embora os pesquisadores de segurança da Microsoft não tenham observado as campanhas descritas neste relatório explorando os seguintes sistemas, sinais históricos indicam que essas campanhas acabarão explorando-as para obter acesso:

- Microsoft SharePoint servers affected by CVE-2019-0604

- Microsoft Exchange servers affected by CVE-2020-0688

- Zoho ManageEngine systems affected by CVE-2020-10189

Como muitas violações, os atacantes empregavam recursos de roubo de credenciais e movimentação lateral em ferramentas comuns, incluindo Mimikatz e Cobalt Strike. Eles também realizaram reconhecimento de rede e exfiltração de dados, permanecendo relativamente inativos até identificarem um momento oportuno para implantar o ransomware.

Embora campanhas individuais e famílias de ransomware exibem atributos distintos, conforme descrito nas seções abaixo, essas campanhas de ransomware operadas por humanos tendem a ser variações de um tema. Eles se desenrolaram da mesma forma e empregaram as mesmas técnicas de ataque. Por fim, a carga útil específica do ransomware no final de cada cadeia de ataques era quase uma escolha estilística feita pelos invasores.

Robbinhood ransomware

Os operadores de ransomware Robbinhood ganharam alguma atenção por explorar drivers vulneráveis no final de sua cadeia de ataques para desativar o software de segurança. No entanto, como muitas outras campanhas de ransomware operadas por humanos, elas geralmente começam com um ataque de força bruta do RDP contra um ativo exposto. Eles finalmente obtêm credenciais privilegiadas, principalmente contas de administrador local com senhas compartilhadas ou comuns e contas de serviço com privilégios de administrador de domínio. Os operadores de Robbinhood, como Ryuk e outros operadores de ransomware bem divulgados, deixam para trás novas contas de usuário local e do Active Directory, para que possam recuperar o acesso após a remoção do malware e de suas ferramentas.

Vatet Loader

Os invasores geralmente mudam a infraestrutura, as técnicas e as ferramentas para evitar notoriedade que possa atrair pesquisadores de aplicação da lei ou segurança. Eles geralmente os retêm enquanto esperam que as organizações de segurança comecem a considerar os artefatos associados inativos e lhes dão menos escrutínio. O Vatet, um carregador personalizado para a estrutura Cobalt Strike que foi visto em campanhas de ransomware desde novembro de 2018, é uma das ferramentas que ressurgiram nas campanhas recentes.

O grupo por trás dessa ferramenta parece ter uma intenção particular de direcionar hospitais em regiões fortemente afetadas, bem como organizações de ajuda, fornecedores de insulina, fabricantes de dispositivos médicos e outras verticais críticas. Eles são um dos operadores de ransomware mais prolíficos durante esse período e causaram dezenas de casos conhecidos.

Usando Vatet e Cobalt Strike, o grupo entregou várias cargas úteis de ransomware. Mais recentemente, eles estão implantando ransomware na memória que explora o ADS (Alternate Data Streams) e exibe notas simplistas de resgate copiadas de famílias mais antigas de ransomware. Para acessar as redes de destino, eles exploram o CVE-2019-19781 que afeta os sistemas Citrix ADC, os pontos de extremidade RDP de força bruta e enviam e-mail contendo arquivos .lnk que iniciam comandos maliciosos do PowerShell. Uma vez na rede, eles roubam credenciais, incluindo as armazenadas no cofre do Credential Manager, e movem-se lateralmente até obter privilégios de administrador de domínio. O grupo foi observado exfiltrando dados antes da implantação do ransomware.

NetWalker ransomware

Os operadores de campanha do NetWalker ganharam notoriedade ao direcionar hospitais e prestadores de serviços de saúde com e-mails alegando fornecer informações sobre o COVID-19. Esses e-mails também entregavam o NetWalker ransomware diretamente como um anexo .vbs. Embora essa técnica tenha atraído a atenção da mídia, os operadores de campanha do NetWalker também comprometeram redes inteiras para fornecer o mesmo ransomware. Eles abusaram de aplicativos mal configurados baseados no IIS para iniciar o Mimikatz e roubar credenciais, que eles usaram para iniciar o PsExec.

Ransomware Ponyfinal

Embora esse ransomware baseado em Java tenha sido considerado novidade, as campanhas que implementavam o Ponyfinal não eram incomuns. Os operadores de campanha comprometeram os sistemas da Web voltados para a Internet e obtiveram credenciais privilegiadas. Para estabelecer a persistência, eles usaram os comandos do PowerShell para iniciar a ferramenta do sistema mshta.exe e configurar um shell reverso com base na estrutura comum do Nishang. Eles também usaram ferramentas legítimas, como o Splashtop, para manter conexões de áreas de trabalho remotas.

Maze ransomware

Uma das primeiras campanhas de ransomware a chegar às manchetes pela venda de dados roubados, o Maze continua direcionado a provedores de tecnologia e serviços públicos. A Maze tem um histórico de segmentação de provedores de serviços gerenciados (MSPs) para obter acesso aos dados e redes de clientes MSP.

Embora o Maze tenha sido entregue por e-mail, os operadores de campanha implantaram o Maze nas redes depois de obter acesso usando vetores comuns, como força bruta do RDP. Uma vez na rede, eles executam roubo de credenciais, movem-se lateralmente para acessar recursos e filtrar dados e, em seguida, implantaram o ransomware.

Em uma campanha recente, os pesquisadores de segurança da Microsoft rastrearam os operadores Maze que estabelecem acesso através de um sistema voltado para a Internet, executando força bruta RDP contra a conta do administrador local. Usando a senha forçada bruta, os operadores de campanha puderam se mover lateralmente porque as contas de administrador internas em outros pontos de extremidade usavam senhas correspondentes.

Depois de obter controle sobre uma conta de administrador de domínio por roubo de credenciais, os operadores de campanha usaram o Cobalt Strike, o PsExec e outras ferramentas para implantar várias cargas úteis e acessar dados. Eles estabeleceram a persistência no arquivo usando tarefas e serviços agendados que lançavam shells remotos baseados no PowerShell. Eles também ativaram o Gerenciamento Remoto do Windows para controle persistente. Para enfraquecer os controles de segurança na preparação para a implantação de ransomware, eles manipularam várias configurações por meio da Diretiva de Grupo.

REvil ransomware

Possivelmente o primeiro grupo de ransomware a tirar vantagem das vulnerabilidades nos sistemas Pulse Secure VPN para roubar credenciais para acessar redes, o REvil (também chamado Sodinokibi) ganhou notoriedade por acessar MSPs e acessar as redes e documentos dos clientes - e vender o acesso a ambos. Eles mantiveram essa atividade durante a crise do COVID-19, atacando MSPs e outros alvos, como governos locais. As campanhas REvil são diferenciadas na adoção de novas vulnerabilidades, mas suas técnicas se sobrepõem a muitos outros grupos, contando com ferramentas de roubo de credenciais como o Mimikatz, uma vez na rede e realizando movimentos laterais e reconhecimento com ferramentas como PsExec.

Outras famílias de ransomware

Outras famílias de ransomware usadas em campanhas operadas por humanos durante esse período incluem:

- Paradise - a mesma família de ransomware foi distribuída diretamente por e-mail

- RagnarLocker - esta família de ransomware está sendo implantada por um grupo que usa fortemente o RDP e o Cobalt Strike com credenciais roubadas

- MedusaLocker - sinais de segurança indicam que este ransomware está sendo implantado usando infecções existentes pelo Trickbot

- LockBit - essa família de ransomware é distribuída por operadores que usam a ferramenta de teste de penetração disponível ao público CrackMapExec para se mover lateralmente

MITER ATT e CK observadas

As campanhas de ransomware operadas por humanos empregam uma ampla gama de técnicas possibilitadas pelo controle do invasor sobre contas de domínio privilegiadas. As técnicas listadas aqui são técnicas comumente usadas durante ataques contra serviços de saúde e serviços críticos em abril de 2020.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)