Ryuk ransomware

Ryuk é parte de uma série de campanhas predominantes e altamente destrutivas de ransomware operado por humanos que ganharam notoriedade significativa nos últimos anos. Ao causar um tempo de inatividade significativo e interrupção dos negócios, bem como exigir pagamentos de resgate em massa, essas campanhas continuam a causar estragos em várias organizações, incluindo corporações, governos locais e organizações sem fins lucrativos.

Os relatórios sobre Ryuk e muitos outros ataques de ransomware operados por humanos enfocaram o tempo de inatividade, os pagamentos de resgate e os detalhes da própria carga útil do ransomware. No entanto, eles raramente discutem as campanhas de longa duração e os comprometimentos totais de domínio evitáveis que os permitiram.

Como o Doppelpaymer, Ryuk esteve recentemente no estágio final de uma infecção por um cavalo de Troia bancário como o Trickbot. Da mesma forma, o próprio Trickbot pode ser introduzido pelo Emotet ou outro trojan, embora também tenha sido distribuído diretamente por e-mail.

Antes que uma infecção Ryuk ocorra, um implante Trickbot existente normalmente baixa uma nova carga, como Cobalt Strike ou PowerShell Empire, e começa a se mover lateralmente dentro da rede. Esse comportamento específico indica que os operadores de campanha normalmente deixam as infecções do Trickbot inativas até que tenham feito a triagem do próximo conjunto de endpoints de destino para os estágios seguintes do ataque.

Em algumas organizações, as infecções por Trickbot são frequentemente consideradas ameaças de baixa prioridade e não são corrigidas e isoladas com o mesmo grau de escrutínio que outro malware de perfil mais alto. Isso funciona a favor dos invasores, permitindo que eles estabeleçam persistência em uma ampla variedade de redes. Os operadores do Trickbot e Ryuk também tiram vantagem dos usuários que executam como administradores locais e usam essas permissões para desabilitar ferramentas de segurança que, de outra forma, impediriam suas ações.

Uma vez que os operadores de Ryuk estão ativos em uma rede, eles utilizam técnicas tradicionais de movimento lateral envolvendo roubo de credenciais e reconhecimento com ferramentas como BloodHound para, eventualmente, controlar uma conta de administrador de domínio. Eles também costumam adicionar uma conta com nome inócuo ao Active Directory como um backdoor adicional e conceder privilégios de administrador de domínio para que essa conta possa implantar ransomware.

Para implantar o Ryuk, os operadores usaram PsExec, Política de Grupo e scripts de inicialização que carregam a carga do compartilhamento SYSVOL. Além disso, às vezes eles escolhem seletivamente não implantar o Ryuk ou qualquer outro ransomware em endpoints que tenham Cobalt Strike ou outros mecanismos de persistência. Em vez disso, eles podem inspecionar arquivos e exfiltrar dados dessas máquinas. Esse comportamento sofisticado destaca a necessidade de investigar totalmente as infecções por ransomware Ryuk e aplicar todo o processo de resposta a incidentes.

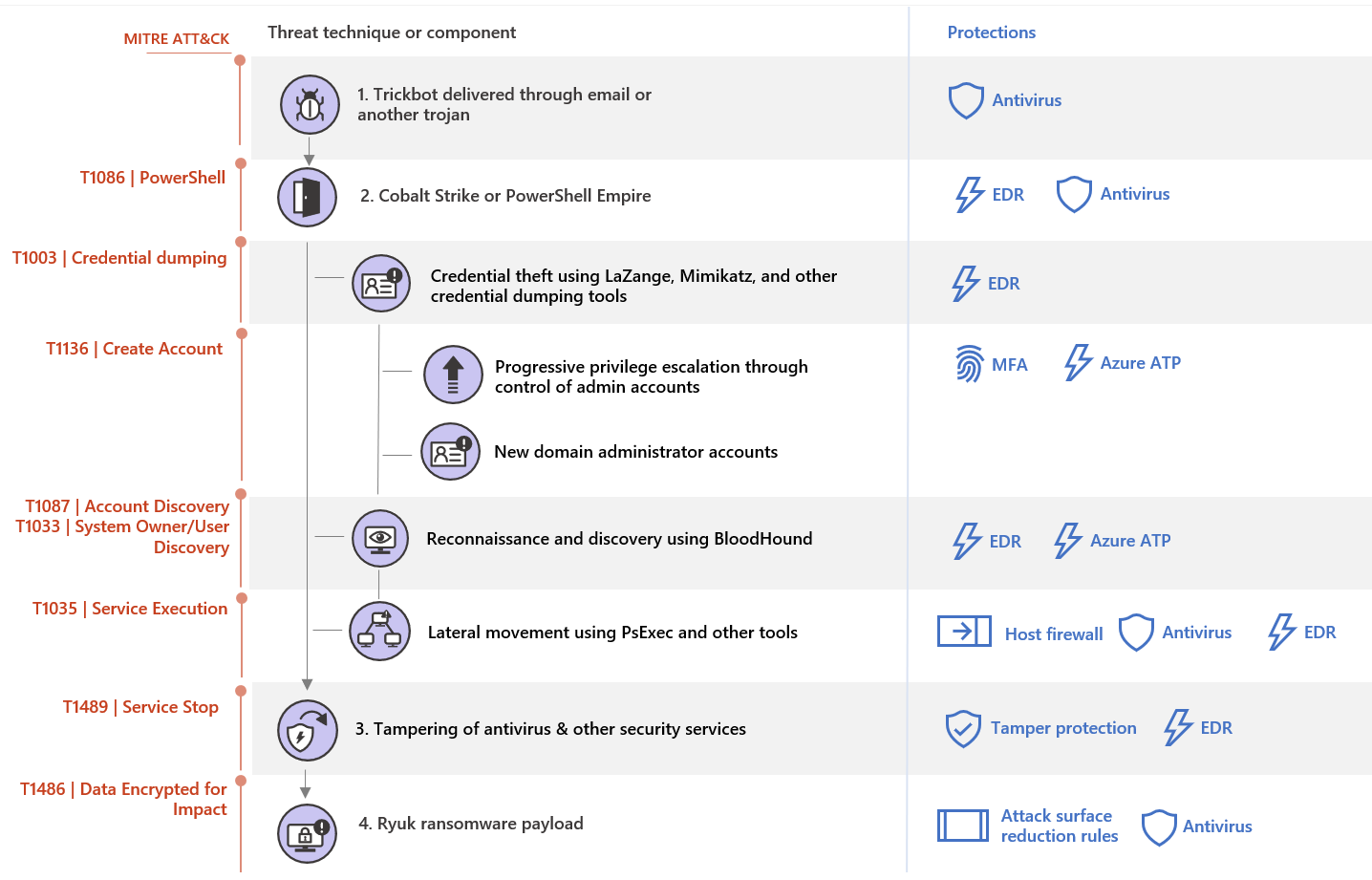

Técnicas e componentes de ataque

Ryuk se originou como uma carga útil de ransomware distribuída por e-mail e, desde então, foi adotada por operadores de ransomware operados por humanos. Ryuk é uma das possíveis cargas úteis entregues por operadoras que entram nas redes inicialmente usando infecções do Trickbot. Uma instalação existente do Trickbot - seja entregue diretamente por e-mail ou descartado pelo Emotet - é ativada baixando um beacon Cobalt Strike ou PowerShell Empire como uma carga útil. Essas ferramentas oferecem aos operadores mais capacidade de manobra e opções de movimento lateral na rede. Embora essas sejam ferramentas conhecidas de invasores, sua popularidade entre os testadores de penetração pode permitir que se misturem e se escondam atrás das atividades esperadas da equipe vermelha.

Em muitas redes, a ativação do Trickbot costuma ocorrer bem após a infecção inicial.

Uma vez que os operadores de campanha estão ativos, eles utilizam Cobalt Strike ou PowerShell para iniciar o reconhecimento e o movimento lateral. Eles geralmente começam usando comandos integrados, como netgroup, para enumerar a associação de administradores de domínio, administradores de empresa e outros grupos privilegiados. Eles usam essas informações para identificar alvos para roubo de credenciais.

Os operadores de Ryuk então usam uma variedade de técnicas para roubar credenciais, incluindo o uso da ferramenta de roubo de credenciais LaZagne e salvamento de colmeias inteiras do registro para extrair credenciais das partes de Contas locais e Segredos LSA do registro. Eles tiram proveito de senhas para contas de serviço e tarefas agendadas configuradas para iniciar automaticamente com uma conta predefinida. Em algumas redes, os serviços de segurança e software de gerenciamento de sistemas são frequentemente configurados para serem executados com privilégios excessivos no contexto de contas de administrador de domínio, tornando muito fácil para os operadores de Ryuk saltar de um desktop para um sistema de classe de servidor ou controlador de domínio. Os operadores de Ryuk têm tido algum sucesso ao abusar de contas de administrador local integradas que usam senhas genéricas correspondentes nas máquinas.

Em alguns ambientes, depois de realizar o reconhecimento básico inicial e o roubo de credenciais, os operadores de campanha utilizam a ferramenta de auditoria de segurança de código aberto conhecida como BloodHound para reunir informações detalhadas sobre o ambiente do Active Directory e possíveis caminhos de ataque. Eles provavelmente retêm os dados coletados durante esses estágios após a implantação do ransomware.

Os operadores de Ryuk então continuam a mover-se lateralmente para sistemas de valor mais alto, inspecionando e enumerando arquivos de interesse conforme avançam, possivelmente infiltrando esses dados. Os invasores então obtêm privilégios de administrador de domínio e utilizam permissões elevadas para implantar a carga útil do ransomware. Eles costumam usar credenciais de administrador de domínio roubadas de sessões de logon interativas em um controlador de domínio. Eles foram vistos implantando ransomware usando Políticas de Grupo, itens de inicialização no compartilhamento SYSVOL ou, mais comumente em ataques recentes, sessões PsExec emanando do próprio controlador de domínio.

A implantação de ransomware geralmente ocorre semanas ou até meses após qualquer atividade inicial do invasor na rede.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)