El ransomware continúa apuntando a servicios críticos de atención médica

En un momento en que el trabajo remoto se está volviendo universal y la presión sobre los administradores de TI en la atención médica y las industrias críticas nunca ha sido tan alta, los actores de ransomware continúan con sus negocios como de costumbre. En las dos primeras semanas de abril de 2020, se produjeron decenas de ataques de varios grupos de ransomware, dirigidos a organizaciones de ayuda, empresas de facturación médica, proveedores de fabricación, transporte y software educativo. Si bien los ataques entregaron diferentes cargas útiles, todos utilizaron las mismas técnicas que se observan en las campañas de ransomware operadas por humanos: robo de credenciales y movimiento lateral, que culminaron en el despliegue de una carga útil de ransomware elegida por el atacante. Las acciones de estos atacantes interrumpieron las operaciones en las organizaciones de socorro,

Si bien ha habido un aumento significativo en las implementaciones de ransomware durante este tiempo, muchos de los compromisos que las habilitaron ocurrieron antes. Para estas implementaciones, los atacantes acumulan acceso a las redes de destino, esperando que se implemente el ransomware durante los períodos que consideran más beneficiosos para ellos, en función de la mayor probabilidad percibida de que se realizarán pagos de rescate.

Al igual que las campañas de ransomware Doppelpaymer en 2019, donde los atacantes obtuvieron acceso a las redes afectadas meses antes, muchos de los ataques recientes comenzaron explotando dispositivos de red vulnerables con acceso a Internet. Otras campañas prolongadas han utilizado la fuerza bruta para comprometer los servidores RDP. Por otro lado, los ataques que envían ransomware por correo electrónico tienden a desarrollarse mucho más rápido, y los dispositivos se rescatan dentro de la hora posterior a la entrada inicial.

Como todas las campañas de ransomware operadas por humanos, estos ataques expusieron las redes afectadas a riesgos graves que requirieron investigación y respuesta inmediatas. En algún momento durante estos ataques, los operadores de la campaña obtuvieron acceso a credenciales altamente privilegiadas y estaban listos para tomar medidas destructivas si se les molestaba sin haber sido remediados por completo. En las redes en las que implementaron ransomware, los atacantes mantuvieron su presencia intencionalmente en los puntos finales no afectados, con la intención de reiniciar la actividad maliciosa después de pagar el rescate o reconstruir los sistemas.

Si bien los operadores de ransomware continúan comprometiendo nuevos objetivos sin tener en cuenta los servicios críticos que afectan, los defensores deben evaluar los riesgos de manera proactiva utilizando todas las herramientas disponibles, incluidas las soluciones de verificación pública como shodan.io. También deben continuar implementando soluciones preventivas comprobadas (higiene de credenciales, privilegios mínimos y firewalls de host) para frustrar estos ataques, que se han observado constantemente aprovechando los problemas de higiene de seguridad y las credenciales con privilegios excesivos.

Análisis

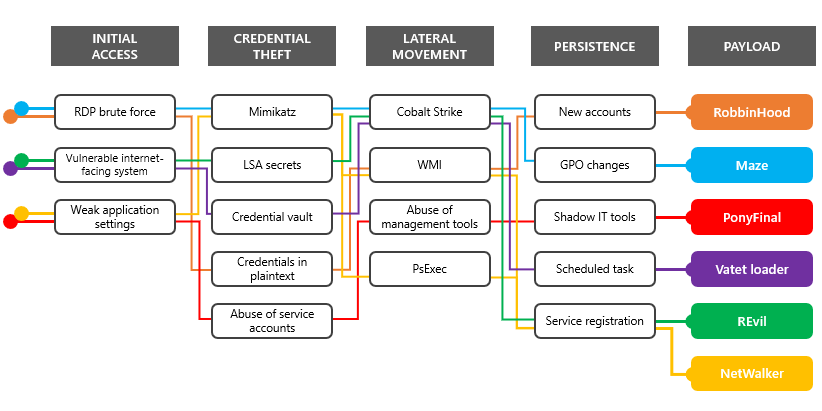

Si bien los ataques de abril de 2020 implementaron múltiples variedades de ransomware, muchas de estas campañas compartieron infraestructura con campañas de ransomware anteriores. También utilizaron las mismas técnicas que se ven comúnmente en los ataques de ransomware operados por humanos.

Para obtener acceso a redes específicas, las campañas de ransomware explotan los sistemas orientados a Internet con las siguientes debilidades:

- RDP o escritorio virtual sin MFA

- Plataformas antiguas no compatibles, como Windows Server 2003 y Windows Server 2008

- Sistemas Citrix ADC afectados por CVE-2019-19781

- Sistemas Secure Pulse VPN afectados por CVE-2019-11510

- Servidores web mal configurados, incluidos IIS, software de registro médico electrónico (EHR), servidores de respaldo y servidores de administración de sistemas

Si bien los investigadores de seguridad de Microsoft no han observado que las campañas descritas en este informe exploten los siguientes sistemas, los signos históricos indican que estas campañas eventualmente los explotarán para obtener acceso:

- Servidores de Microsoft SharePoint afectados por CVE-2019-0604

- Servidores de Microsoft Exchange afectados por CVE-2020-0688

- Sistemas Zoho ManageEngine afectados por CVE-2020-10189

Al igual que muchas infracciones, los atacantes emplearon capacidades de movimiento lateral y robo de credenciales en herramientas comunes, incluidas Mimikatz y Cobalt Strike. También realizaron reconocimiento de red y exfiltración de datos, permaneciendo relativamente inactivos hasta que identificaron un momento oportuno para implementar el ransomware.

Si bien las campañas y familias individuales de ransomware muestran atributos distintos, como se describe en las secciones a continuación, estas campañas de ransomware operadas por humanos tienden a ser variaciones de un tema. Se desarrollaron de la misma manera y emplearon las mismas técnicas de ataque. En última instancia, la carga útil específica del ransomware al final de cada cadena de ataque fue casi una elección estilística hecha por los atacantes.

Robbinhood ransomware Los

operadores de Robbinhood ransomware han llamado la atención por explotar los controladores vulnerables al final de su cadena de ataque para deshabilitar el software de seguridad. Sin embargo, como muchas otras campañas de ransomware operadas por humanos, a menudo comienzan con un ataque de fuerza bruta RDP contra un activo expuesto. Finalmente obtienen credenciales privilegiadas, principalmente cuentas de administrador local con contraseñas compartidas o comunes y cuentas de servicio con privilegios de administrador de dominio. Los operadores de Robbinhood, como Ryuk y otros operadores de ransomware muy publicitados, dejan nuevas cuentas de usuarios locales y de Active Directory para que puedan recuperar el acceso después de eliminar el malware y sus herramientas.

Los atacantes de Vatet Loader

a menudo cambian la infraestructura, las técnicas y las herramientas para evitar la notoriedad que podría atraer a investigadores de seguridad o encargados de hacer cumplir la ley. A menudo los retienen mientras esperan que las organizaciones de seguridad comiencen a considerar inactivos los artefactos asociados y les den menos escrutinio. Vatet, un cargador personalizado para el marco Cobalt Strike que se ha visto en campañas de ransomware desde noviembre de 2018, es una de las herramientas que ha resurgido en campañas recientes.

El grupo detrás de esta herramienta parece estar particularmente decidido a dirigirse a los hospitales de las regiones más afectadas, así como a las organizaciones de ayuda, los proveedores de insulina, los fabricantes de dispositivos médicos y otros sectores críticos. Son uno de los operadores de ransomware más prolíficos durante este tiempo y han causado docenas de casos conocidos.

Usando Vatet y Cobalt Strike, el grupo entregó varias cargas útiles de ransomware. Más recientemente, están implementando ransomware en memoria que explota ADS (Flujos de datos alternativos) y muestra notas de rescate simplistas copiadas de familias de ransomware más antiguas. Para acceder a las redes de destino, explotan CVE-2019-19781 que afecta a los sistemas Citrix ADC, puntos finales RDP de fuerza bruta y envían correos electrónicos que contienen archivos .lnk que ejecutan comandos maliciosos de PowerShell. Una vez en la red, roban credenciales, incluidas las almacenadas en la bóveda de Credential Manager, y se desplazan lateralmente hasta que obtienen privilegios de administrador de dominio. Se observó al grupo extrayendo datos antes de que se implementara el ransomware.

NetWalker ransomware Los

operadores de campañas de NetWalker han ganado notoriedad al dirigirse a hospitales y proveedores de atención médica con correos electrónicos que afirman brindar información sobre COVID-19. Estos correos electrónicos también enviaron el ransomware NetWalker directamente como un archivo adjunto .vbs. Si bien esta técnica atrajo la atención de los medios, los operadores de campañas de NetWalker también comprometieron redes enteras para entregar el mismo ransomware. Abusaron de aplicaciones mal configuradas basadas en IIS para iniciar Mimikatz y robar credenciales, que usaron para iniciar PsExec.

Ponyfinal Ransomware

Si bien este ransomware basado en Java se consideraba nuevo, las campañas que implementaban Ponyfinal no eran infrecuentes. Los operadores de la campaña comprometieron los sistemas web orientados a Internet y obtuvieron credenciales privilegiadas. Para establecer la persistencia, utilizaron los comandos de PowerShell para iniciar la herramienta del sistema mshta.exe y configurar un shell inverso basado en el marco común de Nishang. También utilizaron herramientas legítimas como Splashtop para mantener conexiones de escritorio remotas.

Maze ransomware

Una de las primeras campañas de ransomware en aparecer en los titulares por vender datos robados, Maze continúa apuntando a proveedores de servicios y tecnología. Maze tiene un historial de apuntar a proveedores de servicios administrados (MSP) para obtener acceso a los datos y redes de los clientes de MSP.

Aunque Maze se entregó por correo electrónico, los operadores de la campaña implementaron Maze en las redes después de obtener acceso utilizando vectores comunes como la fuerza bruta RDP. Una vez en la red, realizan el robo de credenciales, se mueven lateralmente para acceder a los recursos y filtrar los datos, y luego implementan ransomware.

En una campaña reciente, los investigadores de seguridad de Microsoft rastrearon a los operadores de Maze que establecían el acceso a través de un sistema orientado a Internet mediante la fuerza bruta de RDP contra la cuenta del administrador local. Usando contraseñas forzadas, los operadores de campañas pudieron moverse lateralmente porque las cuentas de administrador integradas en otros puntos finales usaban contraseñas coincidentes.

Después de obtener el control de una cuenta de administrador de dominio a través del robo de credenciales, los operadores de campaña utilizaron Cobalt Strike, PsExec y otras herramientas para implementar varias cargas útiles y acceder a datos. Establecieron la persistencia en el archivo mediante tareas y servicios programados que lanzaron shells remotos basados en PowerShell. También habilitaron la administración remota de Windows para un control persistente. Para debilitar los controles de seguridad en preparación para la implementación de ransomware, manipularon varias configuraciones a través de la Política de grupo.

REvil ransomware

Posiblemente el primer grupo de ransomware en aprovechar las vulnerabilidades en los sistemas Pulse Secure VPN para robar credenciales para acceder a las redes, REvil (también llamado Sodinokibi) ganó notoriedad por piratear MSP y acceder a las redes y documentos de los clientes, y vender acceso a ambos. Continuaron esta actividad durante la crisis de COVID-19, atacando a los MSP y otros objetivos, como los gobiernos locales. Las campañas de REvil son únicas en su adopción de nuevas vulnerabilidades, pero sus técnicas se superponen con muchos otros grupos, confiando en herramientas de robo de credenciales como Mimikatz una vez en la red y realizando movimientos laterales y reconocimiento con herramientas como PsExec.

Otras

familias de ransomware Otras familias de ransomware utilizadas en campañas operadas por humanos durante este tiempo incluyen:

- Paradise: la misma familia de ransomware se distribuyó directamente por correo electrónico

- RagnarLocker: esta familia de ransomware está siendo implementada por un grupo que usa mucho RDP y Cobalt Strike con credenciales robadas

- MedusaLocker: las señales de seguridad indican que este ransomware se está implementando utilizando infecciones existentes de Trickbot

- LockBit: esta familia de ransomware es distribuida por operadores que utilizan la herramienta de prueba de penetración disponible públicamente CrackMapExec para moverse lateralmente

MITRE ATT y CK Observed

Las campañas de ransomware operadas por humanos emplean una amplia gama de técnicas que son posibles gracias al control de los atacantes sobre las cuentas de dominio privilegiadas. Las técnicas enumeradas aquí son técnicas comúnmente utilizadas durante los ataques contra servicios críticos y de atención médica en abril de 2020.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)