Joanap & Brambul

El miércoles 30 de enero de 2019, el Departamento de Justicia de los Estados Unidos anunció un esfuerzo para interrumpir la botnet Joanap, una red de computadoras infectadas por la familia de malware Joanap que se utiliza para facilitar los ataques cibernéticos en todo el mundo desde al menos 2009

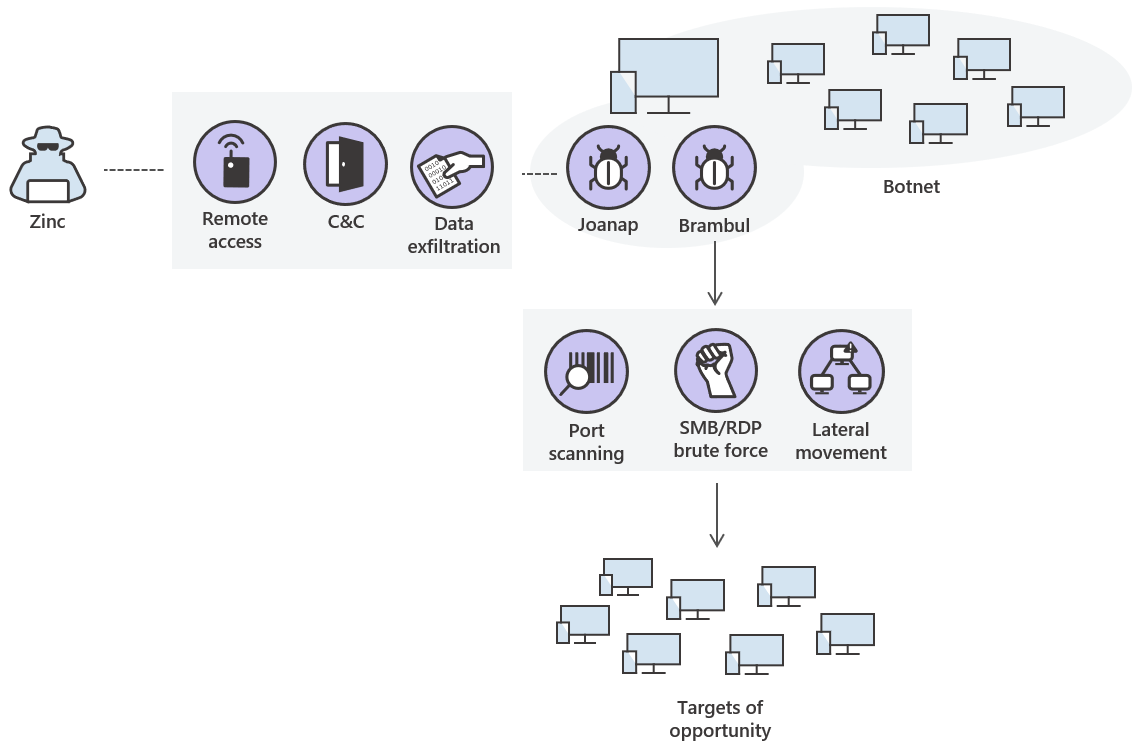

Comúnmente asociado con el grupo de actividad de amenazas Zinc, Joanap es una puerta trasera de igual a igual que hace que las computadoras infectadas se comuniquen entre sí para difundir instrucciones de comando y control (C&C), información sobre computadoras infectadas y datos robados. Proporciona a los operadores de botnets acceso remoto a las computadoras infectadas, lo que les permite administrar archivos y ejecutar comandos arbitrarios. Las computadoras infectadas con Joanap también se pueden usar como proxies de tráfico, lo que permite a los atacantes ocultar su ubicación real.

En algunos casos, Joanap se ha utilizado para instalar malware destructivo que borra los datos del sistema y deja las computadoras inutilizables.

Joanap se propaga utilizando un gusano consciente de la red conocido como Brambul, que monta ataques de contraseña de fuerza bruta contra computadoras que ejecutan el protocolo SMB. En abril de 2017, Zinc también lanzó un gusano similar llamado WannaCry (detectado por Microsoft como WannaCrypt) que se propagó rápidamente por Internet utilizando el exploit EternalBlue para una vulnerabilidad SMBv1 (CVE-2017-0144).

La aplicación de las mejores prácticas de seguridad generalmente evitará la infección de Brambul o Joanap. Sin embargo, estas amenazas lograron infectar las redes aprovechando las configuraciones incorrectas de seguridad comunes: parches faltantes, contraseñas débiles, mala higiene de credenciales o exposición de servicios vulnerables a Internet.

Zinc usa Brambul para comprometer objetivos de oportunidad, escaneando Internet en busca de puertos abiertos y realizando ataques de autenticación de fuerza bruta. Además de SMB, Brambul también puede proporcionar servicios RDP de fuerza bruta.

Una vez que Brambul logra el acceso inicial a una máquina, se implementa Joanap para mantener el acceso persistente a la máquina infectada. A medida que Brambul continúa con sus intentos automatizados de encontrar y atacar máquinas vulnerables, dentro y fuera de la red, Joanap se utiliza para depositar registradores de teclas y herramientas de reconocimiento para capturar credenciales adicionales, enumerar la red de la víctima y expandirse lateralmente. El implante Joanap está controlado por una red de igual a igual que consta de otros hosts infectados con Joanap.

Zinc es un grupo de actividad capaz que ha estado detrás de varios ataques de alto perfil. Son más conocidos por cometer acciones destructivas y destructivas contra sus víctimas, como el ataque “Guardianes de la paz” de 2014 contra Sony Pictures Entertainment o, más recientemente, el ataque de ransomware WannaCry.

Brambul y Joanap juegan un papel importante al proporcionar a Zinc una infraestructura comprometida para estos ataques.

Impacto

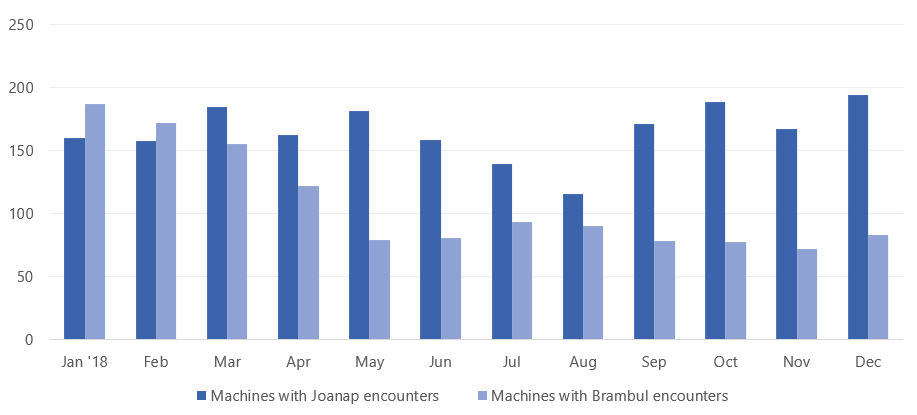

En 2018, Microsoft registró varios miles de máquinas con encuentros Joanap o Brambul. A lo largo del mismo año, la cantidad de máquinas que se encontraron con Brambul disminuyó constantemente, mientras que las máquinas que se encontraron con Joanap se mantuvieron relativamente estables y alcanzaron su punto máximo en diciembre. Este patrón puede deberse al uso de otros métodos fuera de Brambul para distribuir Joanap.

Máquinas con encuentros de Joanap y Brambul en 2018

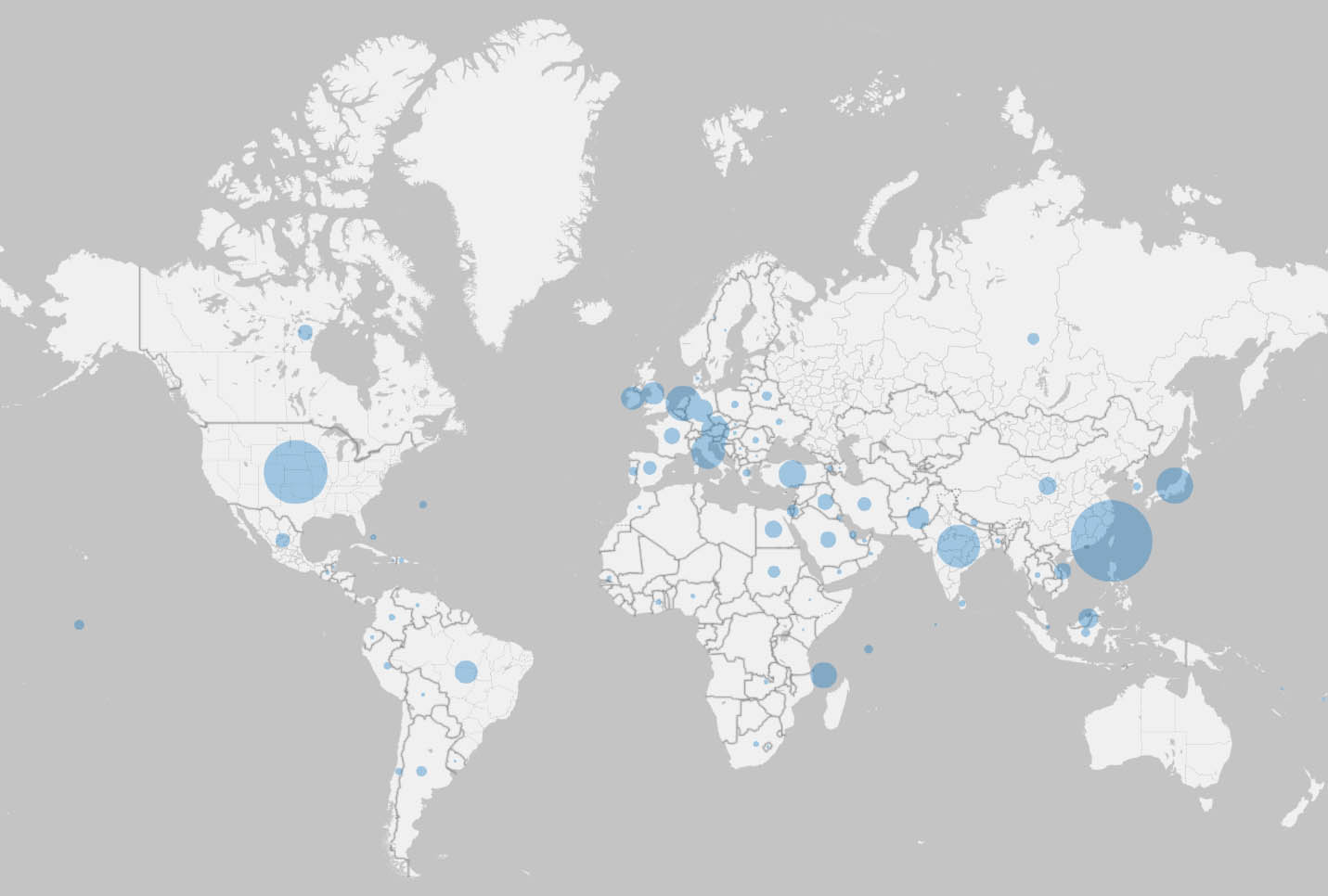

La mayoría de las máquinas de citas estaban ubicadas en Taiwán, Estados Unidos, India, Japón, Países Bajos e Italia.

Ubicación de máquinas con juntas Joanap o Brambul

Mitigaciones

Aplique estas mitigaciones para reducir el impacto de esta amenaza. Consulte la tarjeta de aviso para conocer el estado de implementación de las mitigaciones monitoreadas.

Habilite la protección en la nube y el envío automático de muestras en Windows Defender Antivirus. Estas capacidades utilizan inteligencia artificial y aprendizaje automático para identificar y detener rápidamente amenazas nuevas y desconocidas.

Use el Firewall de Windows Defender y el firewall de la red para evitar la comunicación RPC y SMB entre puntos finales siempre que sea posible. Esto limita el movimiento lateral, así como otras actividades de ataque.

Evite exponer innecesariamente SMB y otros servicios a Internet.

Servicios seguros orientados a Internet a través de una puerta de enlace de autenticación multifactor (MFA). Si no tiene una puerta de enlace MFA, habilite la autenticación de nivel de red (NLA) y asegúrese de que las máquinas del servidor tengan contraseñas seguras de administrador local aleatorias.

Aplique contraseñas de administrador local seguras y aleatorias. Utilice herramientas como LAPS.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)