Living-off-the-land binaries

Motivados por el deseo de ejecutar código y pasar desapercibidos el mayor tiempo posible, los atacantes evolucionan constantemente su oficio comercial y adoptan nuevas técnicas. A menudo, las técnicas desarrolladas originalmente para un propósito se adoptan para ejecutar código malicioso de nuevas formas. A medida que los atacantes pasan del malware personalizado a evadir la detección, el concepto de "vivir fuera del suelo" (usar ejecutables nativos del sistema operativo con fines maliciosos) se ha vuelto cada vez más común.

Estas técnicas, muchas de las cuales fueron descubiertas originalmente por investigadores que intentaban eludir los sistemas de listas blancas de aplicaciones, aprovechan un nivel de confianza que no está presente en los archivos binarios de malware personalizados. Como resultado, a menudo evitan el software antivirus y otros controles de seguridad, así como las investigaciones forenses. Si bien estas técnicas son posteriores a la explotación y, por lo general, se ejecutan con privilegios administrativos ya capturados por la explotación o el robo de credenciales, reducen la necesidad de que los atacantes traigan herramientas adicionales y aumentan el sigilo.

A medida que estas técnicas ganan popularidad en la comunidad de investigación de seguridad, también se vuelven cada vez más populares entre los atacantes, con nuevas técnicas que se publican regularmente en las redes sociales y que son adoptadas de inmediato por las campañas de malware. Microsoft está viendo técnicas binarias fuera del terreno utilizadas por una amplia variedad de atacantes con diferentes motivaciones, y estamos mejorando constantemente nuestras capacidades de detección para proteger a los clientes.

Dado que las técnicas binarias de vivir fuera del suelo no brindan inherentemente una elevación de privilegios o permisos adicionales, practicar el principio de privilegio mínimo y hacer cumplir la higiene de credenciales puede ayudar a minimizar el impacto de los ataques. Se recomienda a los clientes que encuentren estas técnicas en su red que investiguen a fondo las alertas, específicamente porque estas técnicas son populares entre una amplia clase de atacantes.

Análisis

Si bien muchas técnicas binarias populares de Living-off-the-land se desarrollaron como un medio para eludir las soluciones de listas blancas de aplicaciones, se ha convertido en un pasatiempo popular de la comunidad de investigación de seguridad para descubrir varios binarios internos de Windows que pueden:

descargar a la carga útil

- Ejecute scripts o comandos sin utilizar hosts tradicionales de shell/script

- Evitar los controles de seguridad como el Control de cuentas de usuario

- Ejecute el código de una manera que evite las funciones de registro tradicionales

- Proporcione puntos de persistencia alternativos a métodos comunes como servicios de Windows o claves de registro

- Como estos archivos binarios tienen usos legítimos, bloquearlos o detectarlos no es una opción: los atacantes pueden usarlos en su beneficio y las detecciones deben basarse en el comportamiento de los patrones de uso.

- El uso de estos binarios, combinado con un patrón de comportamiento no intencionado o inesperado, es en muchos casos una indicación muy concreta de actividad maliciosa.

- Además, debido a la naturaleza bien publicada de estas técnicas, a menudo, a veces innecesariamente, se utilizan en campañas de malware básico y marcos de ataque automatizados. Estos usos populares brindan a los investigadores señales adicionales que pueden usarse para identificar actividades maliciosas similares.

Varios ataques destacados documentados por los investigadores de seguridad de Microsoft usan certutil.exe, que normalmente se usa para crear y enviar solicitudes a las autoridades de certificación, y regsrv32.exe, que normalmente registra DLL (bibliotecas de enlace dinámico) en Windows.

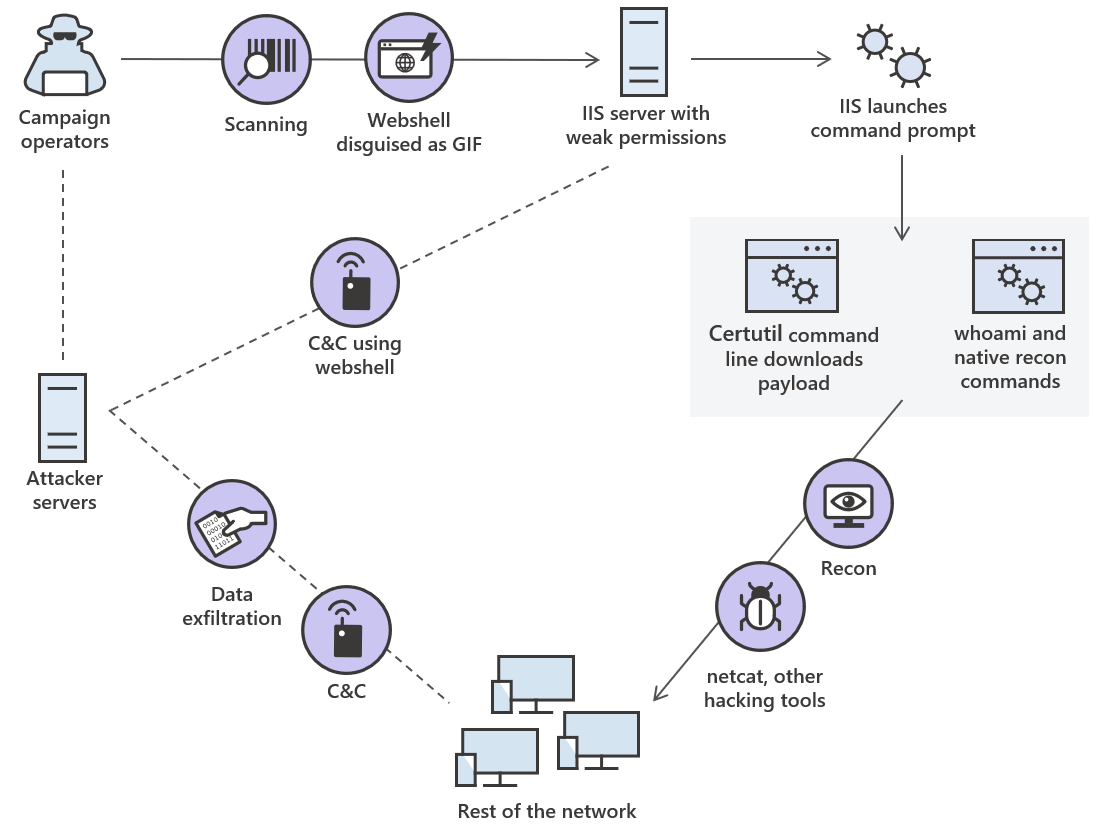

El siguiente diagrama muestra un ataque real que involucra a certutil.exe.

Durante este ataque, los operadores de la campaña buscaron servidores que ejecutaran Internet Information Services (IIS) con credenciales débiles. Instalaron un webshell en los servidores, lo que les permitió usar IIS para ejecutar comandos de reconocimiento nativos, así como usar certutil.exe para descargar e instalar Netcat y otras herramientas de piratería en otras máquinas de la red. Con las herramientas de piratería implementadas, los operadores pudieron establecer un control persistente sobre múltiples máquinas y filtrar datos.

Mitigaciones

Aplique estas mitigaciones para reducir el impacto de esta amenaza. Consulte la tarjeta de aviso para conocer el estado de implementación de las mitigaciones monitoreadas.

- Habilite la protección en la nube y el envío automático de muestras en Windows Defender Antivirus. Estas capacidades utilizan inteligencia artificial y aprendizaje automático para identificar y detener rápidamente amenazas nuevas y desconocidas.

- Practique el principio de privilegio mínimo y mantenga la higiene de las credenciales. Evite el uso de cuentas de servicio de nivel de administrador para todo el dominio. Restringir los privilegios administrativos locales puede ayudar a evitar que los binarios nativos se ejecuten con privilegios elevados.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)