Ryuk ransomware

Ryuk es una de varias campañas de ransomware operadas por humanos prevalentes y altamente destructivas que han ganado notoriedad significativa en los últimos años. Al causar un tiempo de inactividad significativo y la interrupción del negocio, además de exigir pagos masivos de rescate, estas campañas continúan causando estragos en numerosas organizaciones, incluidas corporaciones, gobiernos locales y organizaciones sin fines de lucro.

Los informes sobre Ryuk y muchos otros ataques de ransomware operados por humanos se han centrado en el tiempo de inactividad, los pagos de rescate y los detalles de la carga útil del ransomware en sí. Sin embargo, rara vez discuten las campañas de larga duración y los compromisos evitables de dominio total que las permitieron.

Al igual que Doppelpaymer, Ryuk se encontraba recientemente en las últimas etapas de una infección de troyano bancario como Trickbot. Asimismo, el propio Trickbot puede ser introducido por Emotet u otro troyano, aunque también se ha distribuido directamente por correo electrónico.

Antes de que ocurra una infección de Ryuk, un implante Trickbot existente generalmente descargará una nueva carga útil, como Cobalt Strike o PowerShell Empire, y comenzará a moverse lateralmente dentro de la red. Este comportamiento particular indica que los operadores de campaña normalmente dejan inactivas las infecciones de Trickbot hasta que hayan clasificado el siguiente conjunto de puntos finales objetivo para las próximas etapas del ataque.

En algunas organizaciones, las infecciones de Trickbot a menudo se consideran amenazas de baja prioridad y no se reparan ni aíslan con el mismo grado de escrutinio que otro malware de perfil más alto. Esto funciona en beneficio de los atacantes al permitirles establecer la persistencia en una amplia variedad de redes. Los operadores de Trickbot y Ryuk también aprovechan que los usuarios se ejecutan como administradores locales y usan estos permisos para deshabilitar las herramientas de seguridad que de otro modo impedirían sus acciones.

Una vez que los operadores de Ryuk están activos en una red, utilizan técnicas tradicionales de movimiento lateral que implican el robo de credenciales y el reconocimiento con herramientas como BloodHound para eventualmente hacerse cargo de una cuenta de administrador de dominio. A menudo, también agregan una cuenta con un nombre inocuo a Active Directory como una puerta trasera adicional y otorgan privilegios de administrador de dominio para que la cuenta pueda implementar ransomware.

Para implementar Ryuk, los operadores usaron PsExec, Group Policy y scripts de inicio que cargan el recurso compartido SYSVOL. Además, a veces optan selectivamente por no implementar Ryuk ni ningún otro ransomware en puntos finales que tienen Cobalt Strike u otros mecanismos de persistencia. En su lugar, pueden inspeccionar archivos y extraer datos de esas máquinas. Este comportamiento sofisticado resalta la necesidad de investigar a fondo las infecciones de ransomware Ryuk y aplicar todo el proceso de respuesta a incidentes.

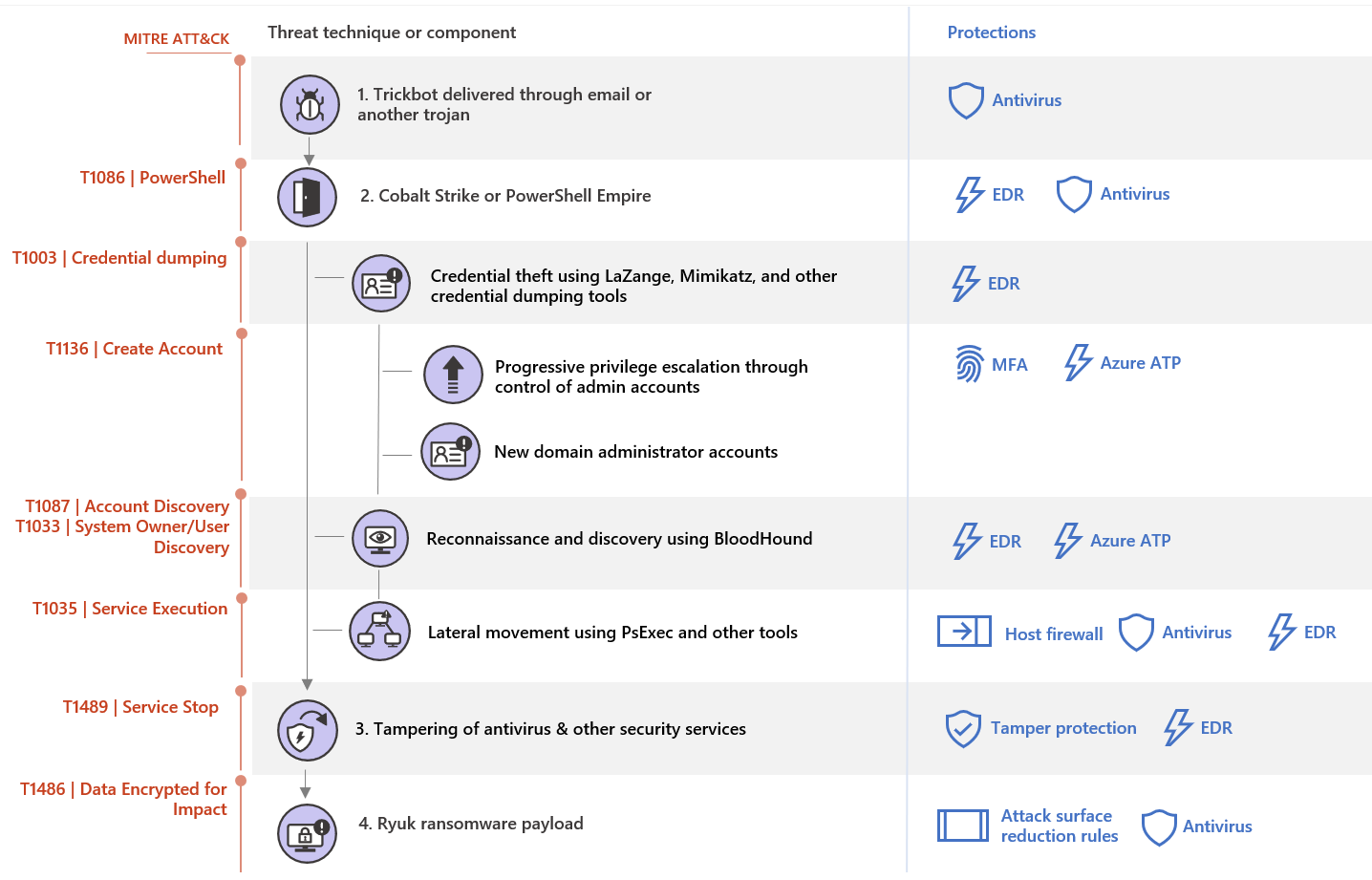

Técnicas de ataque y componentes.

Ryuk se originó como una carga útil de ransomware distribuida por correo electrónico y desde entonces ha sido adoptada por operadores de ransomware operados por humanos. Ryuk es una de las posibles cargas útiles entregadas por los operadores que ingresan inicialmente a las redes utilizando infecciones de Trickbot. Una instalación existente de Trickbot, ya sea entregada directamente por correo electrónico o lanzada por Emotet, se activa descargando una baliza Cobalt Strike o PowerShell Empire como carga útil. Estas herramientas brindan a los operadores más maniobrabilidad y opciones de movimiento lateral en la red. Si bien estas son herramientas de atacantes bien conocidas, su popularidad entre los probadores de penetración puede permitirles mezclarse y esconderse detrás de las actividades esperadas del equipo rojo.

En muchas redes, la activación de Trickbot generalmente ocurre mucho después de la infección inicial.

Una vez que los operadores de campaña están activos, usan Cobalt Strike o PowerShell para iniciar el reconocimiento y el movimiento lateral. Por lo general, comienzan usando comandos integrados, como netgroup, para enumerar la membresía de los administradores de dominio, los administradores de empresa y otros grupos privilegiados. Usan esta información para identificar objetivos para el robo de credenciales.

Luego, los operadores de Ryuk usan una variedad de técnicas para robar credenciales, incluido el uso de la herramienta de robo de credenciales LaZagne y guardar secciones enteras del registro para extraer credenciales de las partes del registro de Cuentas locales y Secretos de LSA. Aprovechan las contraseñas de las cuentas de servicio y las tareas programadas configuradas para iniciarse automáticamente con una cuenta predefinida. En algunas redes, los servicios de seguridad y el software de administración de sistemas a menudo se configuran para ejecutarse con privilegios excesivos en el contexto de las cuentas de administrador de dominio, lo que facilita que los operadores de Ryuk pasen de una computadora de escritorio a un servidor o controlador de dominio.

En algunos entornos, después de realizar un reconocimiento inicial básico y el robo de credenciales, los operadores de campaña utilizan la herramienta de auditoría de seguridad de código abierto conocida como BloodHound para recopilar información detallada sobre el entorno de Active Directory y las posibles rutas de ataque. Es probable que conserven los datos recopilados durante estas etapas después de que se haya implementado el ransomware.

Luego, los operadores de Ryuk continúan moviéndose lateralmente a sistemas de mayor valor, inspeccionando y enumerando archivos de interés a medida que avanzan, posiblemente infiltrando esos datos. Luego, los atacantes obtienen privilegios de administrador de dominio y usan permisos elevados para implementar la carga útil del ransomware. A menudo usan credenciales de administrador de dominio robadas de sesiones de inicio de sesión interactivas en un controlador de dominio. Se les ha visto implementando ransomware usando la Política de grupo, elementos de inicio en el recurso compartido SYSVOL o, más comúnmente en ataques recientes, sesiones de PsExec que emanan del propio controlador de dominio.

La implementación de ransomware a menudo ocurre semanas o incluso meses después de cualquier actividad inicial del atacante en la red.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)