Joanap & Brambul

Na quarta-feira, 30 de janeiro de 2019, o Departamento de Justiça dos Estados Unidos anunciou um esforço para interromper a botnet Joanap, uma rede de computadores infectados pela família de malware Joanap usada para facilitar ataques cibernéticos em todo o mundo desde pelo menos 2009.

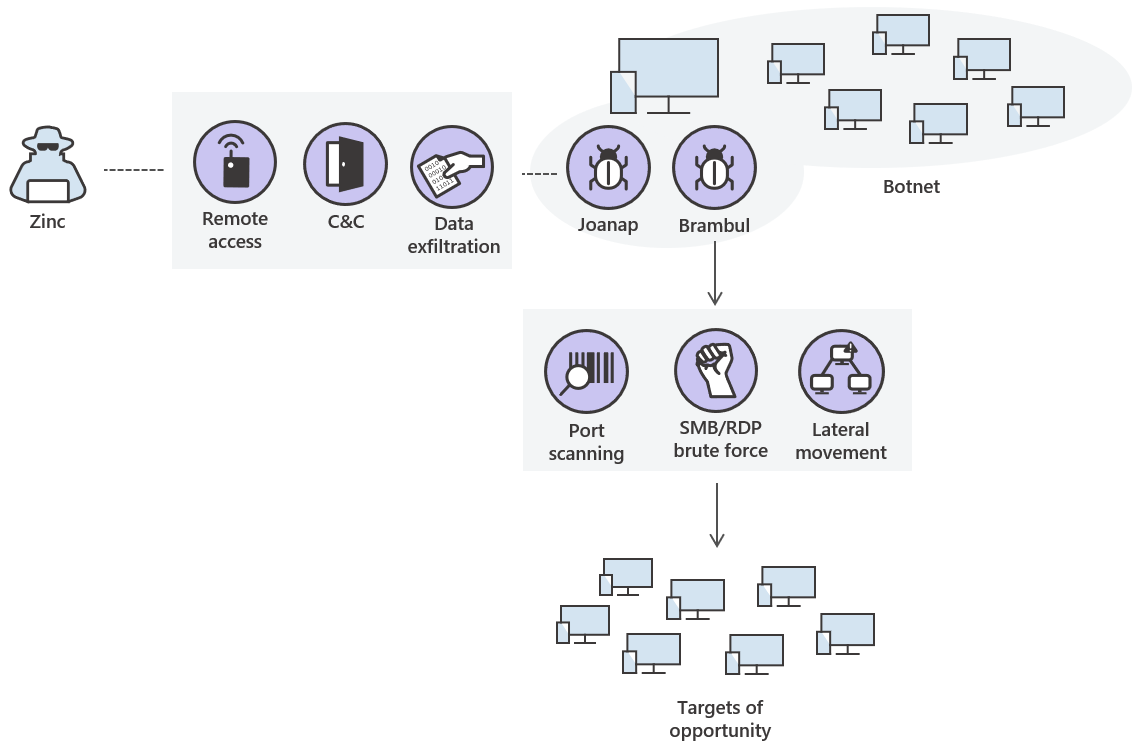

Comumente associado ao grupo de atividades de ameaças Zinc, o Joanap é um backdoor ponto a ponto que faz com que os computadores infectados se comuniquem entre si para disseminar instruções de comando e controle (C&C), informações sobre computadores infectados e dados roubados. Ele fornece aos operadores do acesso remoto da botnet aos computadores infectados, permitindo que eles gerenciem arquivos e executem comandos arbitrários. Os computadores infectados com Joanap também podem ser usados como proxies de tráfego, permitindo que os invasores ocultem sua localização real.

Em alguns casos, o Joanap foi usado para instalar um malware destrutivo que limpa os dados do sistema e inutiliza os computadores.

O Joanap é espalhado usando um worm com reconhecimento de rede conhecido como Brambul, que monta ataques de senha de força bruta contra computadores executando o protocolo SMB. Em abril de 2017, o Zinc também lançou um worm semelhante chamado WannaCry (detectado pela Microsoft como WannaCrypt) que se espalhou rapidamente pela Internet usando a exploração EternalBlue para uma vulnerabilidade SMBv1 (CVE-2017-0144).

A aplicação das melhores práticas de segurança geralmente evita a infecção por Brambul ou Joanap. Essas ameaças, no entanto, conseguiram infectar as redes, aproveitando as configurações incorretas de segurança comuns: patches ausentes, senhas fracas, falta de higiene nas credenciais ou exposição de serviços vulneráveis à Internet.

O Zinc usa o Brambul para comprometer alvos de oportunidade, examinando a Internet em busca de portas abertas e realizando ataques de autenticação de força bruta. Além do SMB, o Brambul também pode fornecer serviços RDP de força bruta.

Depois que o Brambul atinge o acesso inicial a uma máquina, o Joanap é implantado para manter o acesso persistente à máquina infectada. Enquanto o Brambul continua suas tentativas automatizadas de encontrar e atacar máquinas vulneráveis - dentro e fora da rede -, o Joanap é usado para depositar keyloggers e ferramentas de reconhecimento para capturar credenciais adicionais, enumerar a rede da vítima e expandir lateralmente. O implante Joanap é controlado por uma rede ponto a ponto que consiste em outros hosts infectados por Joanap.

O zinco é um grupo de atividades capaz que esteve por trás de vários ataques de alto perfil. Eles são mais conhecidos por cometer ações destrutivas e destrutivas contra suas vítimas, como o ataque “Guardiões da Paz” de 2014 contra a Sony Pictures Entertainment ou, mais recentemente, o ataque de ransomware WannaCry.

Brambul e Joanap desempenham um papel significativo ao fornecer ao Zinc uma infraestrutura comprometida para esses ataques.

Impacto

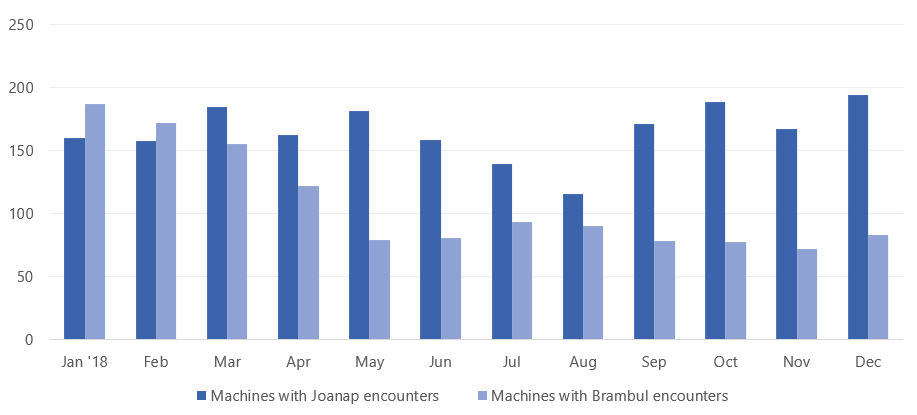

Em 2018, a Microsoft registrou vários milhares de máquinas com encontros de Joanap ou Brambul. Ao longo do mesmo ano, o número de máquinas com encontros com Brambul diminuiu constantemente, enquanto as máquinas com encontros com Joanap permaneceram relativamente estáveis e chegaram ao auge em dezembro. Esse padrão pode ser devido ao uso de outros métodos fora de Brambul para distribuir Joanap.

Máquinas com encontros Joanap e Brambul em 2018

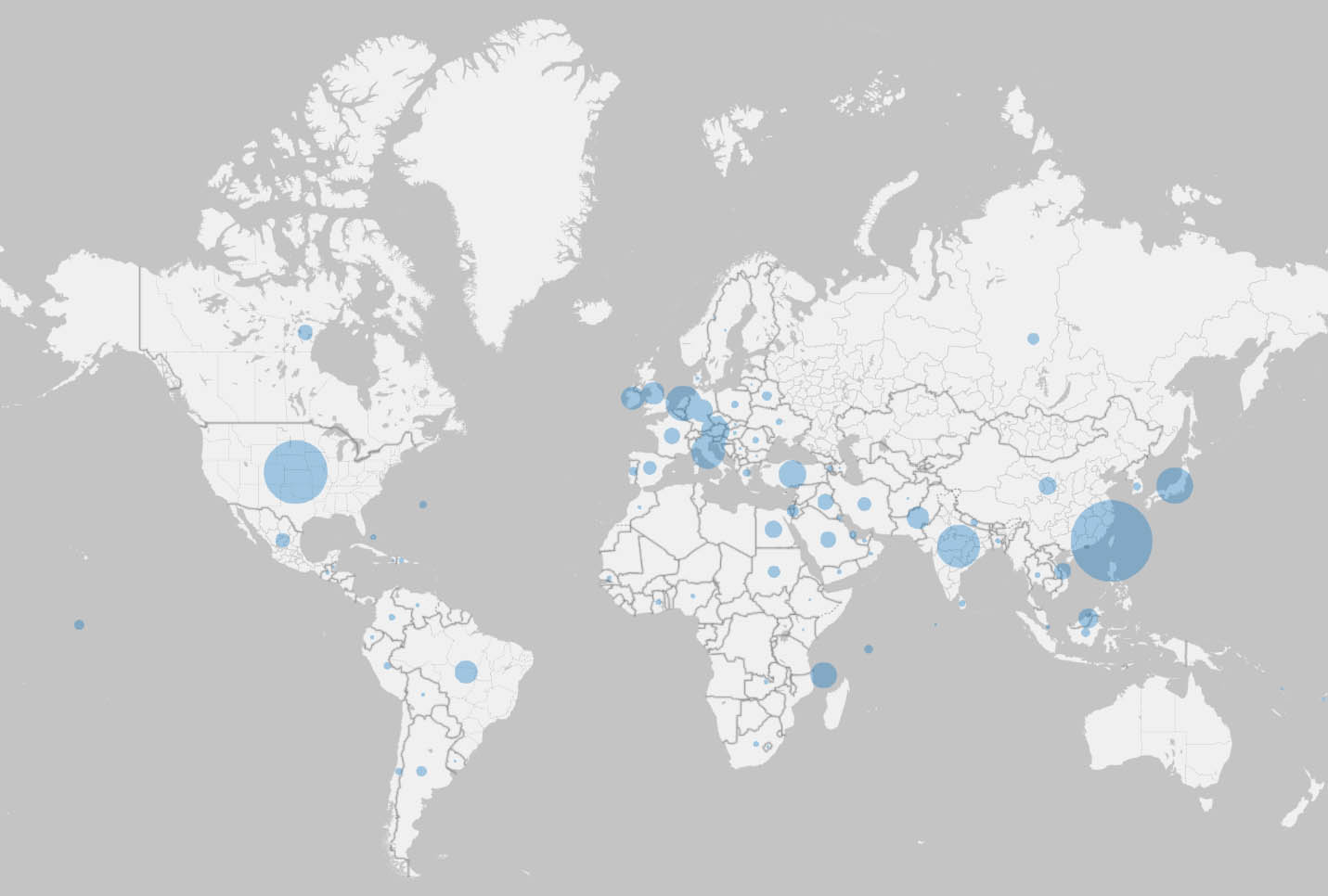

A maioria das máquinas com encontros estava localizada em Taiwan, Estados Unidos, Índia, Japão, Holanda e Itália.

Localização de máquinas com encontros Joanap ou Brambul

Mitigações

Aplique essas atenuações para reduzir o impacto dessa ameaça. Verifique o cartão de recomendações para o status de implementação das mitigações monitoradas.

Ative a proteção fornecida na nuvem e o envio automático de amostras no Windows Defender Antivírus. Esses recursos usam inteligência artificial e aprendizado de máquina para identificar e interromper rapidamente ameaças novas e desconhecidas.

Utilize o Windows Defender Firewall e o firewall da rede para impedir a comunicação RPC e SMB entre os terminais sempre que possível. Isso limita o movimento lateral, bem como outras atividades de ataque.

Evite expor desnecessariamente SMB e outros serviços à Internet.

Serviços seguros voltados para a Internet através de um gateway de autenticação multifator (MFA). Se você não tiver um gateway MFA, ative a autenticação no nível da rede (NLA) e verifique se as máquinas servidor possuem senhas de administrador local aleatórias e fortes.

Aplique senhas fortes e aleatórias de administrador local. Use ferramentas como o LAPS.

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)