Living-off-the-land binaries

Motivados pelo desejo de executar código e permanecer sem serem detectados pelo maior tempo possível, os atacantes estão constantemente evoluindo sua arte comercial e adotando novas técnicas. Freqüentemente, técnicas originalmente desenvolvidas para uma finalidade são adotadas para executar códigos maliciosos de novas maneiras. À medida que os invasores passam do malware personalizado para evitar as detecções, o conceito de "viver fora da terra" - usando executáveis nativos do sistema operacional para fins maliciosos - tornou-se cada vez mais comum.

Essas técnicas, muitas das quais foram descobertas originalmente por pesquisadores que tentam ignorar os sistemas de lista de permissões de aplicativos, aproveitam um nível de confiança que não está presente nos binários de malware personalizados. Como resultado, eles frequentemente evitam software antivírus e outros controles de segurança, além de investigações forenses. Embora essas técnicas sejam pós-exploração e normalmente executadas com privilégios administrativos já capturados por exploração ou roubo de credenciais, elas reduzem a necessidade dos invasores de trazer ferramentas adicionais e aumentar a furtividade.

À medida que essas técnicas ganham popularidade na comunidade de pesquisa de segurança, elas também estão se tornando cada vez mais populares entre os invasores, com novas técnicas sendo divulgadas regularmente nas mídias sociais e imediatamente adotadas por campanhas de malware. A Microsoft está vendo técnicas binárias fora da terra usadas por uma ampla variedade de atacantes com motivações diferentes, e estamos constantemente aprimorando nossos recursos de detecção para proteger os clientes.

Como as técnicas binárias de viver fora da terra não fornecem inerentemente elevação de privilégio ou permissões adicionais, praticar o princípio do menor privilégio e aplicar a higiene de credenciais pode ajudar a minimizar o impacto dos ataques. Os clientes que encontrarem essas técnicas em sua rede são aconselhados a investigar completamente os alertas, especificamente porque essas técnicas são populares em uma ampla classe de atacantes.

Análise

Embora muitas técnicas binárias populares de Living-off-the-land binaries tenham sido desenvolvidas como um meio de ignorar as soluções de lista de permissões de aplicativos, tornou-se um hobby popular da comunidade de pesquisa de segurança descobrir vários binários internos do Windows que podem:

Download a payload

- Executar scripts ou comandos sem usar hosts tradicionais de shell / script

- Ignorar controles de segurança, como Controle de Conta de Usuário

- Execute o código de uma maneira que evite os recursos tradicionais de log

- Forneça pontos de persistência alternativos a métodos comuns, como serviços do Windows ou chaves do Registro

- Como esses binários têm usos legítimos, bloqueá-los ou detectá-los não é uma opção - os atacantes podem usá-los em proveito próprio e as detecções devem ser comportamentais, com base nos padrões de uso.

- O uso desses binários, combinado com um padrão de comportamento não intencional ou inesperado, é em muitos casos uma indicação bastante concreta de atividade maliciosa.

- Além disso, devido à natureza bem publicada dessas técnicas, elas são frequentemente, às vezes desnecessariamente, usadas em campanhas de malware de commodities e estruturas de ataque automatizadas. Esses usos populares fornecem aos pesquisadores sinais adicionais que podem ser usados para identificar atividades maliciosas semelhantes.

Vários ataques importantes documentados por pesquisadores de segurança da Microsoft usam o certutil.exe - normalmente usado para criar e enviar solicitações às autoridades de certificação - e o regsrv32.exe, que normalmente registrar as DLLs (Dynamic Link Libraries) no Windows.

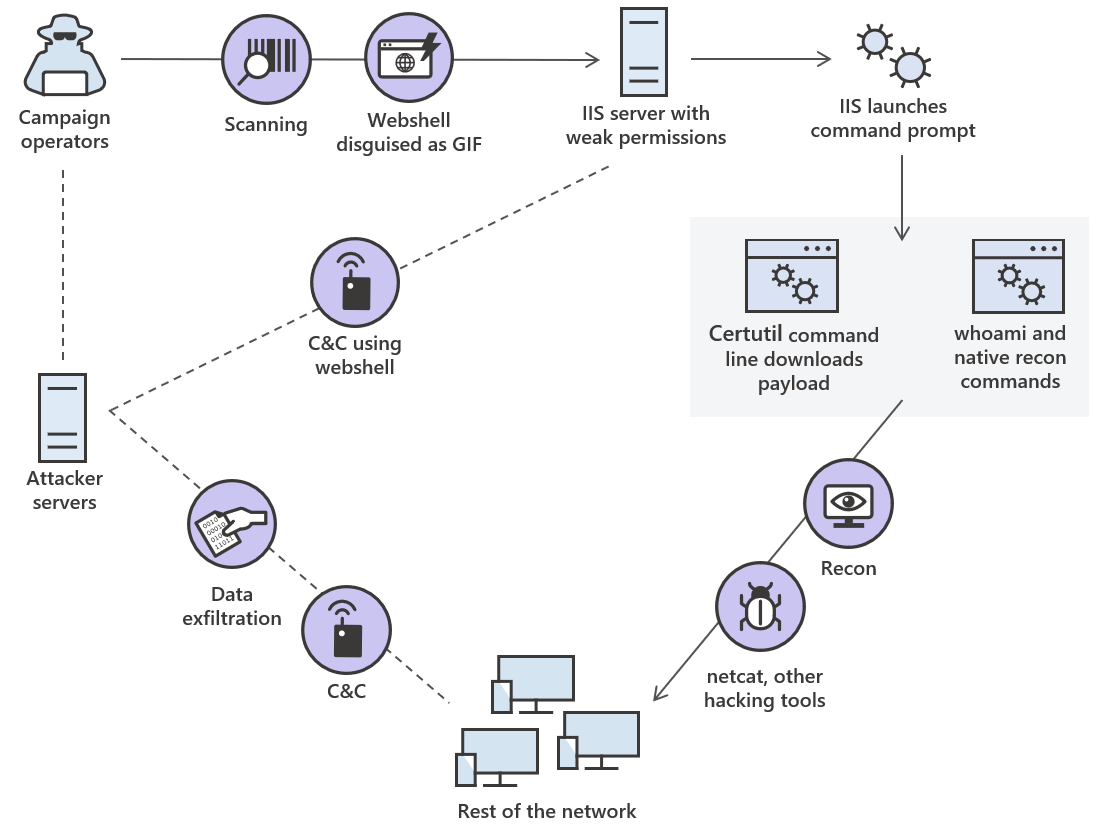

O diagrama a seguir descreve um ataque real envolvendo o certutil.exe.

Durante esse ataque, os operadores de campanha procuraram servidores executando o IIS (Internet Information Services) com credenciais fracas. Eles instalaram um webshell nos servidores, o que lhes permitiu usar o IIS para executar comandos de reconhecimento nativos, além de usar o certutil.exe para baixar e instalar o Netcat e outras ferramentas de hackers em outras máquinas da rede. Com as ferramentas de hackers implementadas, os operadores conseguiram estabelecer controle persistente sobre várias máquinas e filtrar dados.

Mitigações

Aplique essas atenuações para reduzir o impacto dessa ameaça. Verifique o cartão de recomendações para o status de implementação das mitigações monitoradas.

- Ative a proteção fornecida na nuvem e o envio automático de amostras no Windows Defender Antivirus. Esses recursos usam inteligência artificial e aprendizado de máquina para identificar e interromper rapidamente ameaças novas e desconhecidas.

- Pratique o princípio do menor privilégio e mantenha a higiene das credenciais. Evite o uso de contas de serviço em nível de administrador e em todo o domínio. Restringir privilégios administrativos locais pode ajudar a impedir a execução de binários nativos com privilégios elevados

Felipe Perin

Especialista em Segurança da Informação, Entusiasta em Software Livre, Palestrante e Consultor em Preservação de Acervos. Com expertise em SIEM, Pentest, Hardening, Honeypot, WAF - Web Application Firewall, ISO 27001, SDL - Secure Development Lyfecicle, e-GOV, e-PING (Padrão de Interoperabilidade), e-MAG (Padrão de Acessibilidade), e-PWG (Administração, Codificação, Redação Web e Usabilidade), 5S, Archivematica, Atom2 - Access to Memory, OJS - Open Journal System, Virtualização, Scan de Vulnerabilidades, Data Protection Office ou Encarregado de Proteção de Dados, Monitoramento de Ativos, Backup, Resposta à Incidentes de Segurança, Gestão de Risco e Conformidade, Software Livre, Log Management, Offshore Surveyor e Projetos Ecos sustentáveis (TI-VERDE)